Archives: Services

Are You Ready For The Quantum Leap?

We can help you understand quantum computing, assess the cybersecurity risks and solutions, and navigate the transition to a quantum-secure future. If you deal with sensitive information or long-lifecycle products, the time to start thinking about quantum computing is now.

Frequently Asked Questions

-

What Is Quantum Computing?

Quantum Computing (QC) is a rapidly advancing computing technology that exploits quantum mechanical phenomena to perform certain tasks in a very efficient way. QC is still at the experimental stage but it has the potential to disrupt many areas of IT.

QC has the power to do two main things that even the fastest modern supercomputer cannot do: First, solve extremely useful but extremely hard mathematical problems that would have real-world benefits such as the realization of new drugs and materials, optimization applications, logistics, engineering, etc; and second, break the security of most cryptographic schemes used today, creating unimaginable damage to cybersecurity.

So, QC can be seen as both an opportunity and a threat for society.

-

When Will Quantum Computing Arrive?

Nobody knows for sure and there is a lot of misinformation around this topic. Many overhyped terms such as “Q-Day” add confusion and false expectations.

What we can certainly say is that, although QC was once considered an impossibility, over the years we have witnessed impressive advancements in the technology. Working prototypes are already available, even for commercial evaluation, and some large companies are pouring an impressive amount of money into the R&D. According to most experts, it is now, no longer a matter of „if“ but „when.“

In the form of prototypes, QC is already here. For example, some big tech companies and startups are offering early access to QC. But these prototypes are currently of very limited practical use.

On a pragmatic level, one might ask: When will QC be used for real-world applications? Most experts argue that the „closest“ target field is going to be chemistry, namely, the discovery of new drugs and catalysts for industrial applications. According to many experts, the application QC technology is very close in this sector, and we should expect commercial breakthrough within a few years.

At the cybersecurity level, what people really care about is this: When will QC break currently used cryptography, like RSA-2048? This will arguably take more time. The first schemes to be broken will probably be elliptic-curve based ones, like ECDSA. Expert estimates on the timeline here vary wildly because, in order to get there, QC must first solve big technical challenges. However, from a CISO perspective, knowing that timeline is not that relevant.

-

Why the Timeline for QC Is Not Relevant for CISOs

There are three reasons why the timeline of real-world applications in quantum computing is not relevant to security leaders.

First, because CISOs focus strategy on risk rather than assurance. QC-breaking cryptography might turn out to be impossible, or it might take a single little scientific breakthrough to accelerate the engineering process and swiftly bring havoc to cybersecurity.

If there is even just a 20% probability that QC will break your encryption within 5 years from now, it’s a risk that cannot be ignored.

Which brings us to the second reason: Mitigating this risk takes significant time and investment. It’s a huge effort to switch to more secure cryptographic algorithms or hardware, to change standards, or to re-issue critical keys or certificates. AES, the commonly used cryptographic standard, was published in 2001, and there are industries that are still struggling with it.There are three reasons why the timeline of real-world applications in quantum computing is not relevant to security leaders.

Even for a relatively „agile“ field like smartphone manufacturing, it takes many years from chip and system design to market launch, and then the product must remain secure and viable on the market for many more years. Mitigation in this context can only be proactive, never reactive.

The third reason is that, for certain applications, it might already be too late. It is known that adversarial actors have already started to harvest encrypted information and to store it with the view to future decryption, the so-called „store-now, decrypt-later“ attack. Those data have to be considered already well on its way toward compromise – it’s just a matter of time. By the time QC will be able to decrypt, most of the data will be worthless, but some might still be very valuable.

It is imperative that CISOs start addressing the issue now (see below), without waiting for QC to be powerful enough to cause disruption.

-

Which Industries Are More at Risk From the Quantum Computing Cybersecurity Threat?

In short, they all are. But industries that are particularly vulnerable are those that deal with very sensitive data (military, finance, diplomacy, etc), all kind of communication providers, especially those with a focus on security (satellite, VPNs, e-voting, telcos, etc), and industries that provide products and services with a long shelf-life (healthcare and genomics, heavy industries, SCADA manufacturers, high tech engineering, robotics, logistics, all kind of transportation, etc).

-

What Can I Do to Mitigate The Quantum Computing Risk in the Long Term?

You should consider switching to quantum-secure technologies, such as quantum-secure encryption and quantum cryptography. This is especially crucial for business dealing with very sensitive information (military, diplomacy, e-voting, etc) and/or very long lifecycle products or services (health/genomics, aviation, transports, naval, heavy industries etc). In the very long term (5-10 years) it looks like quantum information networks might allow novel security features like physically uncloneable data or networked quantum computing.

-

What Can I Do Now to Prepare for Quantum Computing?

You should assess your quantum threat exposure and start implementing a quantum-resistant migration strategy. This might include:

- Quantum threat assessments (understand what assets are more at risk and have long-term value)

- Cryptographic inventories (identify and list all keys, certificates, libraries etc used within the organization or a subsystem of it)

- Migration strategy planning, with prioritization of high-severity issues, cost/benefit tradeoffs etc

- Implementation and deployment of quantum-secure cryptography (for example NIST standards, but there is also other non-NIST approved schemes which have large support, for example from the German government or many Internet associations)

- Implementation and deployment of so-called „hybrid“ solutions, which combine two layers of quantum-vulnerable and quantum-resistant cryptography.

- Deployment of quantum hardware solutions, for example QKD or QRNG. Although the cost of deployment is usually high, the benefit/cost ratio might make sense for certain businesses.

- Most importantly, education and training. Quantum security is a complex and evolving topic, so it’s crucial for an agile organization to educate policymakers, tech leaders and engineers.

-

How Can Kudelski Security Help?

Kudelski Security and Kudelski IoT can help with all the above steps: from threat assessment to crypto inventory, from security monitoring and reporting to countermeasures deployment, from hardware evaluation to secure architecture and IP design. We have the skills and expertise to help organizations migrate smoothly to a quantum-secure future. We can also provide a vast range of trainings, from exec level to engineering.

-

Do We Have Expertise in The Field?

Yes. We have many experienced professionals and PhDs with specialization in areas such as cryptography, quantum computing and quantum communication. Our experts have published at prestigious academic venues, talked at large cybersecurity conferences, and taken part in regulatory and standardization initiatives such as the NIST PQ competition. If you want more references, get in touch!

-

What Is Quantum-Resistant Cryptography?

Quantum-resistant cryptography is cryptography that can be used today on a classical computer, but which builds its security on mathematical problems so hard that they are widely believed to be intractable even for a future QC.

Other terms for identifying this technology are “quantum-safe”, or “post-quantum” cryptography.

-

What Is Crypto Agility?

Crypto agility is a product development strategy that focuses on allowing functionality based on different cryptographic standards rather than focusing on a specific one. This allows seamless replacement of a cryptographic algorithm (with certain constraints) in the case that one is deprecated either because of new vulnerabilities or because of standard expiration.

-

What Is Quantum Cryptography?

Quantum cryptography is a branch of cryptography that deals with quantum, rather than classical, data. It can be divided in many categories, but a common criterion is as follows: Quantum cryptography requires some form of special quantum hardware to run, either a full quantum computer or something more elementary.

-

What IS QKD?

„Quantum Key Distribution“ is a form of quantum cryptography. The term is often mistakenly considered a synonym for „quantum cryptography“, but QKD is actually a very narrow subfield of quantum cryptography. It does not solve every cryptographic problem, but only a very specific one: The secure exchange of symmetric keys between two remote parties who share a special quantum channel (like an optic fiber or laser).

-

What Are QRNG?

QRNGs stands for quantum number generators. These devices use quantum effects to generate random data that is „really“ random, and not the output of some complex mathematical process as in the case of commonly used pseudorandom number generators (PRNG).

Emerging Technology Security

Technology is driving rapid business transformation and successful leaders have realized the competitive advantage of securing emerging technologies. As every organization is unique, there’s no one-size-fits-all approach to protecting your critical data, applications, platforms, and communications. Our multi-disciplinary teams help secure new frontiers for your business and deliver the most valuable commodity of all: trust.

Frequently Asked Questions

-

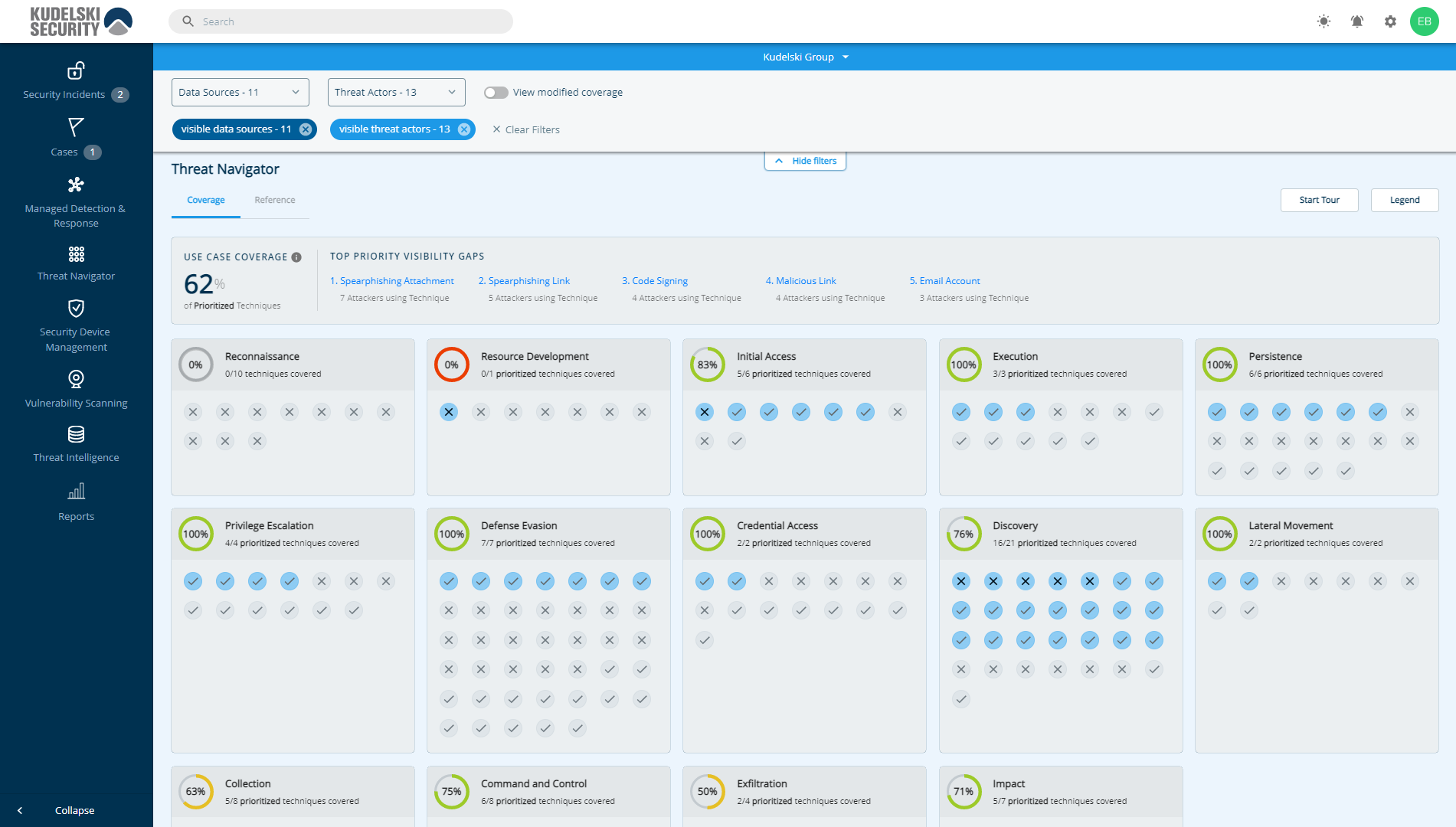

What is Threat Navigator? Is it available as a standalone tool?

Threat Navigator is an innovative tool designed by Kudelski Security and based on the widely recognized MITRE ATT&CK® Framework. Threat Navigator helps you identify where you have threat visibility gaps and guides you in understanding how to address them. It is available to all Kudelski Security Managed Detection & Response (MDR) clients at no extra charge.

The tool is not currently available as a standalone product.

-

How does Threat Navigator prioritize the techniques where I lack visibility?

Threat Navigator leverages data maintained by Kudelski Security’s Threat Detection and Research team.

The prioritization focuses on three areas:

- First, the threat actors – and the techniques they use – that are most likely to target your industry

- Second, the data that comes from your security visibility technologies

- Third, the Kudelski Security maintained detection rules

The aggregation of these data inputs enables us to understand where your security coverage gaps are and the top five gaps you need to address.

-

How does Threat Navigator help improve my security maturity?

With Threat Navigator, we leverage real data about your security visibility and up to the minute threat intelligence to provide guidance instead of guessing or estimating your coverage. This way, we can help your organization identify likely threats you may face, understand the ATT&CK techniques the threat actors may leverage, and understand if you currently have visibility into those techniques. Threat Navigator helps you identify where you have visibility gaps and guides you in understanding how to address them. We help you prioritize by providing insight into how many threat actors have been known to abuse the technique in the past – showing where to focus and improve next.

-

Will I have security visibility outside of my Kudelski Security MDR Services?

Threat Navigator is designed to enable you to understand where the Kudelski Security Cyber Fusion Center and your organization have visibility gaps and help you prioritize them appropriately. In order to ensure Threat Navigator is giving you the best guidance possible, you can update Threat Navigator with visibility you may have outside your Kudelski Security MDR Services. You can choose to mark data sources as “covered” if you’re monitoring the source yourself or if another provider has that visibility on your behalf. This enables Threat Navigator to give you the best possible guidance.

-

Does Threat Navigator support automated detection deployment?

The Kudelski Security Detection Engineering Team manages and maintains our detections “as code” – meaning we leverage the information from Threat Navigator to understand where our clients have visibility and prioritize our detection engineering activities appropriately. We’re even able to automatically deploy detections to your infrastructure (on supported technologies). This means our client’s global visibility is always considered when prioritizing new detection logic.

Managed Detection and Response für OT (Operational Technology)

Bedrohungen früher erkennen und abwehren zur Gewährleistung von reibungslosen Abläufen in Ihrem Unternehmen.

FAQ

-

Wie verbessert Kudelski Security die OT-Visibilität?

Kudelski Security bietet Unternehmen die Möglichkeit der Zusammenarbeit mit nur einem Unternehmen, das MDR-Services zur Verbesserung der Visibilität in einer gemischten IT/OT-Umgebung sowohl für IT als auch für OT bereitstellt. Kudelski Security kann laterale Bewegungen und verdächtige Verhaltensweisen nicht nur in IT-, sondern auch in OT-Umgebungen erkennen. Dabei liegt der Fokus auf Ereignissen, die Betriebsabläufe stören und erhebliche Auswirkungen auf die Sicherheit und die Marke haben und zu finanziellen Verlusten führen können.

-

In welchen Branchen ist der Bedarf an Threat-Hunting- und Überwachungsservices für OT/ICS-Umgebungen am grössten?

Der grösste Bedarf an kontinuierlicher Threat Detection in OT-Umgebungen, mit der auch das Vertrauen in solche Umgebungen gefördert werden kann, besteht in stark regulierten Branchen wie etwa bei Fertigungsunternehmen, bei Energie- und Versorgungsunternehmen und in der Pharmaindustrie. Die langjährige Erfahrung von Kudelski Security zeigt, dass wir die Bedürfnisse dieser Branchen genau kennen und ein Höchstmass an Sicherheit bieten, um eine maximale Betriebszeit zu gewährleisten.

Managed Detection and Response für Endpoints

MDR-Services, die einen Geschäftsvorteil bieten – verschaffen Sie sich Transparenz und Schutz vor schwer fassbaren Bedrohungen.

FAQ

-

Welchen Ansatz verfolgt Kudelski Security mit MDR für Endpoints?

Managed Detection and Response ist ein wichtiger Bestandteil unseres Ansatzes für die Unterbrechung der Cyber Kill Chain. Die erfassten Sicherheitsdaten werden mithilfe unserer FusionDetect™-Plattform mit Echtzeit-Bedrohungsdaten angereichert und auf Anzeichen bösartiger Aktivitäten analysiert. Informationen zu potenziellen Bedrohungen werden umgehend an Experten des Bedrohungsanalyseteams in unserem Cyber Fusion Center (CFC) weitergeleitet. Sie triagieren die Alarme, führen eine vertiefte Prüfung durch und priorisieren Eindämmung und Behebung. Auf diese Weise reduziert sich das Risiko schädlicher, lang andauernder Sicherheitsstörungen, da Anomalien erkannt und gegnerische Bewegungen in frühen Angriffsphasen unterbrochen werden.

-

Was sind Deception-Technologien?

Deception-Technologien erzeugen eine alternative, unsichtbare Netzwerkumgebung, die sich nahtlos in das Kundennetzwerk einfügt. Dadurch werden Angreifer getäuscht und verlangsamt, während Sie relevante, kontextbezogene Anleitungen zur Behebung erhalten, um den Angriff einzudämmen und den Netzwerkschutz erfolgreich aufrechtzuerhalten

Wir haben führende Deception-Technologien in unsere CFC-Infrastruktur integriert, um einen Service zu bieten, dessen Massstäbe durch die heute fortschrittlichen Cyberkriminellen definiert werden.

-

Welche Endgeräte können mit dem Angebot «MDR für Endpoints» von Kudelski Security geschützt werden?

«MDR für Endpoints» von Kudelski Security bietet Schutz für Ihre wertvollsten Ressourcen. Alle Endgeräte, die mit Ihrem Netzwerk verbunden sind – Computer, Laptops, Server, Cloud Virtual Machines – sind durch unsere Services abgedeckt und geschützt.

Managed Detection and Response für die Cloud

Mit MDR für die Cloud vermeiden Sie blinde Flecken und schützen Ihre Daten in der Cloud.

FAQ

-

Welche Cloud-Technologien kann Kudelski Security unterstützen?

Kudelski Security ist stolz darauf, eine Vielzahl von Technologien vor allem im Bereich Cloud Security Monitoring unterstützen zu können. Bereits heute bieten wir Unterstützung für Amazon Web Services, Microsoft Azure und Microsoft 365. Unsere Sicherheitsanalysten sind in der Lage, Ihre Cloud-Umgebungen nativ und ganz ohne SIEM-Integration oder Bereitstellung einer Appliance- oder einer anderen Technologie. Sie bieten dabei gleichzeitig schnelle und effiziente Services für Threat Detection und Threat Response. Unsere Services umfassen die kontinuierliche Überwachung auf Konfigurationsfehler, Best Practices sowie proaktives und retrospektives Threat Hunting für maximale Sicherheit für Ihr Unternehmen.

-

Wie bestimmt Kudelski Security die Use-Case-Abdeckung für das MDR-Angebot für die Cloud?

Kudelski Security nutzt nicht nur proprietäre Analysen für die gängigsten Use Cases und Verfahren für das Cloud Security Monitoring, sondern integriert gleichzeitig Ihre Geschäftsrisiken und Bedrohungsmodelle, um eine vollständige Abdeckung für Ihr Unternehmen zu gewährleisten. Mit relevantem Kontext angereicherte Daten aus unserer FusionDetect-Plattform und dem MITRE ATT&CK-Framework versorgen unsere Sicherheitsanalysten bei der Untersuchung und Triage-Prüfung potenzieller Security Incidents mit zusätzlichen Hintergrundinformationen. Unabhängig davon, welche Cloud-Technologien Ihr Unternehmen integrieren möchte, Kudelski Security ist bestrebt, Ihrem Unternehmen optimalen Schutz zu bieten.

Managed Detection and Response für Informationstechnologie (IT)

Wirkungsvolle Threat Detection und Threat Response – für grosse und mittlere Unternehmen gleichermassen.

FAQs

-

Welchen MDR-Ansatz verfolgt Kudelski Security?

Kudelski Security hat seine MDR-Funktionen auf einem Ansatz aufgebaut, der persönlichen Support rund um die Uhr basierend auf dem Geschäfts- und Risikoprofil des Kunden gewährleistet. Validierte Sicherheitsvorfälle werden von erfahrenen Analysten unter Verwendung unseres bewährten Use Case Frameworks schnell eskaliert. Unsere Cyber Fusion Center-Analysten verwenden kontextualisierte Daten und Bedrohungsinformationen, um unseren Kunden eine umfassende Darstellung zu liefern. Anstatt eine Warnung einzeln zu eskalieren, besteht unser Ansatz darin, ein Modell zu nutzen, das personalisierte, einheitliche MDR-Dienste mit reichhaltiger Kontextualisierung fusioniert. Damit helfen wir unseren Kunden zu verstehen, warum eine Bedrohung für sie wichtig ist und wir führen sie mit umsetzbaren Ratschlägen und aktiven Reaktionstechniken durch den Interventionsprozess.

-

Was ist die FusionDetect™-Plattform?

FusionDetect™ ist die Cloud-native Plattform von Kudelski Security für Sicherheitsanalysen und reaktive Massnahmen, die zur Unterstützung unserer Managed Detection and Response Services entwickelt wurde. FusionDetect™ nutzt unser Use Case-Framework und das MITRE ATT&CK®-Framework für die Erstellung massgeschneiderter Use Case-Szenarien sowie Erkennungsregeln und ermöglicht dadurch eine wirksamere Bedrohungserkennung, Prävention und Reaktion. Kudelski Security hat es sich zur Aufgabe gemacht, die relevantesten Bedrohungen zu identifizieren und für jeden einzelnen Kunden die optimale Behebungsmassnahme zu bestimmen.

-

Welche Technologien werden für MDR benötigt?

Kudelski Security unterstützt im Rahmen seiner MDR-Services mehrere branchenweit führende Technologien. Ganz gleich, ob Ihr Unternehmen bereits über eine interne Technologie verfügt oder noch auf der Suche nach dem richtigen Tool ist, wir helfen Ihnen gerne bei der Ausarbeitung eines Sicherheitskonzepts, das den Anforderungen Ihres Unternehmens gerecht wird.

Die MDR-Services von Kudelski Security basieren auf einem proprietären internen Stack für IT-Infrastruktur und Cloud, wodurch sich Technologien und Prozesse für Kunden optimieren lassen. Bei Kudelski Security sind wir der Ansicht, dass die Wahl der richtigen Methodik wichtiger ist als bestimmte Technologien. Unser Ziel ist der Schutz Ihres Unternehmens. Unser hochgradig individualisierter Ansatz ist speziell auf die konkreten Herausforderungen und Komplexitäten jedes einzelnen Unternehmens ausgelegt – denn eine gute Lösung muss genau passen. Bei unseren MDR-Services verfolgen wir einen ergebnisorientierten Ansatz. Technologien stehen an zweiter Stelle, wenn es darum geht, Ihre Sicherheitsanforderungen zu erfüllen.

Managed Detection and Response Services - MDR

Risikobasierte Threat Detection & Response (Erkennung und Reaktion auf Bedrohungen) für jede Umgebung, rund um die Uhr („24/7“).

-

5x Recognized as a Top MDR Vendor

-

Recognized as a MDR Strong Performer

-

Recognized as a MDR Champion

-

5x Recognized as a Top MDR Vendor

-

Recognized as a MDR Strong Performer

-

Recognized as a MDR Champion

Frequently Asked Questions

-

Worum geht es bei Managed Detection and Response?

Managed Detection and Response (MDR) ist ein sicherheitstechnischer Ansatz, der Sicherheitsexperten, innovative Tools sowie umfassende Methodiken und Informationen einsetzt, um Kunden Sicherheitsüberwachung, Warnung und Reaktionsfähigkeit sowie Onboarding und Vorfallsreaktion auf höchster Stufe zu bieten. Bei MDR liegt das Hauptaugenmerk gezielt einerseits auf der raschen Erkennung und andererseits auf der proaktiven Verhinderung von Bedrohungen. Dazu nutzen wir Erkenntnisse aus der modernen Sicherheitsforschung. Dank der gezielten Einbeziehung von Geschäfts- und Bedrohungs-Informationen ist MDR schneller beim Onboarding als traditionelle MSS-Ansätze – und versorgt Kunden dabei mit noch besserer integrierter Reaktion auf Vorfälle.

-

Wie sieht Kudelski Securitys MDR-Ansatz genau aus?

Im Zentrum der MDR-Services von Kudelski Security steht ein kundennaher 24/7-Support, der gezielt auf die Geschäftsabläufe und das Risikoprofil des Kunden eingeht. Bestätigte sicherheitsrelevante Vorfälle werden unmittelbar an unsere Analysten im Cyber Fusion Center gemeldet. Unter Einsatz von kontextualisierten Daten und Bedrohungs-Informationen erstellen sie danach ein umfassendes Gesamtbild für unsere Kunden. Statt Bedrohungen nur einzeln zu eskalieren, nutzt unser Ansatz das Fusion-Modell. Dieses verbindet einen personalisierten, einheitlichen MDR-Service mit umfassender Kontextualisierung. So können unsere Kunden besser verstehen, warum eine bestimmte Bedrohung für sie kritisch ist, und wir können sie mit direkt umsetzbaren Empfehlungen und aktiven Abwehrtechniken unterstützen.

-

Welche Vorteile bietet der Managed Detection & Response Service von Kudelski Security?

Kudelski Securitys Managed Detection & Response-Ansatz ist auf mehrere Ziele ausgerichtet:

- Kundennaher, personalisierter Support über unsere 24/7 einsatzbereiten Analysten in unserem Cyber Fusion Center, die für Information und tatkräftige Unterstützung der Sicherheitsteams unserer Kunden sorgen

- Erkennung und Bestätigung tatsächlicher Bedrohungen innerhalb von Minuten, dank unserer gezielten Vorgangsweise; diese verbindet Informationen über Hacker-Absichten, Techniken und Infrastrukturen mit den Informationen über das Geschäftsumfeld des Kunden, die von unsere Analyseexperten erhoben werden

- Rasche Erkennung und unmittelbare Eindämmung von Bedrohungen, die dem Geschäftsbetrieb schaden können

- Flexible, berechenbare MDR-Services helfen unseren Kunden, Kosten zu planen und budgetfreundlich zu reduzieren

- Volle Transparenz für unsere Kunden über unser preisgekröntes Kundenportal

- Laufende Verbesserungen und Massnahmen zur Risikominderung, die das Sicherheitsprofil nachhaltig erhöhen

-

Wie geht Kudelski Security bei der Priorisierung und Reaktion auf Alarme vor?

Bei einem Sicherheitsalarm in einer Kundenumgebung treten unsere Sicherheitsexperten sofort in Aktion. Zunächst wird der Alarm untersucht und verifiziert. Bestätigte Sicherheits-Zwischenfälle werden über das Kundenportal nach einem vorgegebenen Reaktionsplan unmittelbar an den Kunden gemeldet. Je nach Bedarf und Schweregrad des Vorfalls werden ausserdem die Kontaktpersonen des Kunden telefonisch oder per E-Mail oder SMS benachrichtigt. Das Cyber Fusion Center ist täglich rund um die Uhr (24/7) besetzt und jederzeit über das Kundenportal oder die kostenlose Kunden-Hotline erreichbar.

Assoziierte Publikationen

FAQ

-

Wie erzielt MDR für Microsoft eine schnellere Rendite für mich?

Durch die Integration Ihres Microsoft-Ökosystems mit den MDR-Services von Kudelski Security kann unser Cyber Fusion Center schneller vor Problemen warnen und diese behandeln. Mit Microsoft Sentinel kann unser Experten-Team Bedrohungen dauerhaft abwehren und Erkennungen automatisch in Ihrer Umgebung melden, um den Risikoschutz auch bei einer sich verändernden Bedrohungslage in seiner gesamten Breite zu gewährleisten.

-

Wie maximiert MDR für Microsoft meine Investition?

MDR für Microsoft von Kudelski Security optimiert die Ausgabe von Warnungen für Ihre Umgebung so, dass kritische Bedrohungen effektiv erkannt, eingedämmt und behoben werden. Das Cyber Fusion Center kann die Sicherheitsvisibilität Ihres Microsoft-Ökosystems zentralisieren: Microsoft 365, die Microsoft Defender-Suite, Microsoft Defender für Cloud, Microsoft Azure, Microsoft Sentinel. Unsere Experten kennen sich mit Microsoft-Services aus, sodass wir genau bestimmen können, welche Funktion wichtig für die Stärkung Ihrer Umgebung sind.

-

Welche Expertise hat Kudelski Security im Microsoft-Ökosystem?

Die Experten unseres Cyber Fusion Centers sind in Microsoft-Sicherheitstechnologien zertifiziert. Damit haben sie nachweisliche Fähigkeiten bei der Abwehr von Microsoft-spezifischen Cybersecurity-Bedrohungen erworben. Kudelski Security ist stolz auf seinen Status als anerkannter Microsoft-Sicherheitspartner.

-

Ist MDR für Microsoft skalierbar, wenn mein Unternehmen wächst?

Kudelski Security möchte Sie bei Ihren Cybersecurity-Anstrengungen unterstützen. Dazu passen wir unsere Services an, wenn sich Ihre Microsoft-Lizenzierung mit dem Wachstum Ihres Unternehmens ändern sollte. Unser Team stellt gemeinsam mit Ihnen einen angemessenen Schutz sicher, wenn sich Ihr Unternehmen weiterentwickelt. Mit der Expertise unserer Erkennungstechniker, Plattformtechniker und Sicherheitsanalysten können Sie Ihre Kosten für das Sicherheitsmanagement minimieren und dauerhaft den bestmöglichen Bedrohungsschutz geniessen.

-

Wie reduziert MDR für Microsoft den Administrationsaufwand im Unternehmen?

Kudelski Security erweitert im Grunde Ihr Sicherheitsteam und ergänzt damit Ihre internen Ressourcen um Analysten mit Erfahrung in Microsoft-Sicherheitstechnologien. Durch den Rund-um-die-Uhr-Schutz können Sie sicher sein, dass unsere Analysten immer ein Auge auf Ihre Umgebung haben. Die kontinuierliche Bedrohungssuche und Prüfung von Bedrohungsmodellen bedeuten, dass immer Best Practices angewendet werden, um Ihren Geschäftsbetrieb zu schützen, wenn sich die Bedrohungslage ändert.

MDR ONE Resolute

Reduzieren Sie Risiken und schützen Sie Ihre Geschäftsabläufe mit Managed Detection and Response (MDR) der nächsten Generation – der Lösung, die es mit Cyber-Resilienz ernst meint.

Häufig gestellte Fragen

-

Was ist MDR One Resolute?

MDR ONE Resolute ist ein rund um die Uhr (24/7) verfügbarer Managed Detection & Response Service der nächsten Generation, der fortschrittlicher arbeitet als übliche MDR-Services. Der Service nutzt eine moderne Data Lake-Architektur, KI und hochentwickelte Analysemethoden, um bekannte und unbekannte Bedrohungen in kürzester Zeit zu erkennen und effiziente Gegenmassnahmen zu beschleunigen. MDR ONE Resolute macht MDR im Unternehmen zu einem natürlichen Bestandteil der Cybersicherheitslanschaft. Die Lösung passt sich perfekt in die Betriebsumgebung ein und nutzt kontextspezifische Daten des jeweiligen Unternehmens, um Vorfälle aufzudecken, die eine direkte Bedrohung darstellen.

-

Wie sieht der Ansatz von Kudelski Security in Sachen MDR aus?

Partnerschaft steht bei Kudelski Security an oberster Stelle. Die offene XDR-Plattform und der Data Lake sind auch dem Kunden voll zugänglich. Das bedeutet unübertroffene Transparenz in Bezug auf alle Analysetätigkeiten und sämtliche Informationen über relevante Bedrohungen. Dieser Ansatz eröffnet darüber hinaus Möglichkeiten einer umfassenden Zusammenarbeit hinsichtlich technischer Sicherheitseinrichtungen und Data Lake.

-

Welche Vorteile hat der aktuelle MDR-Service von Kudelski Security zu bieten?

- MDR ONE Resolute sorgt für eine raschere Wertrealisierung (d. h. kürzere Time to Value). Wir machen Schluss mit Datensilos und bieten unseren Kunden Investitionssicherheit mit der Unterstützung von mehr als 120 Datenquellen unter Einbeziehung ihrer bestehenden technischen Einrichtungen. Diese Kombination verschafft Datenanalytikern einen wertvollen Zeit- und Effizienzvorsprung bei der Priorisierung von Sicherheitsalarmen. Die Sicherheitsverantwortlichen der Unternehmen erhalten solide Entscheidungsgrundlagen aufgrund von felsenfesten Tatsachen: ihren eigenen Daten.

- MDR ONE Resolute bietet ein unerreichtes Mass an Mehrwert für Unternehmen, denen es darauf ankommt, Risiken zu reduzieren, Kosten unter Kontrolle zu halten und sich effizient einer veränderlichen Bedrohungslandschaft und zunehmenden Herausforderungen zu stellen, wenn es um die Untersuchung und Reaktion auf Bedrohungen geht.

-

Wie geht Kudelski Security bei der Priorisierung und Reaktion auf Alarme vor?

- Kudelski Securitys MDR ONE Resolute Service nutzt einen Data-Forward-Ansatz für die Erkennung und Priorisierung von Bedrohungen. Alle sicherheitsrelevanten Ereignisse werden zunächst von marktführenden SOC- und Data Lake-Plattformen analysiert. Dabei kommen KI und Maschinelles Lernen zum Einsatz, um „Hintergrundrauschen“ zu reduzieren und sicherzustellen, dass nur Alarme zu tatsächlich relevanten Ereignissen ausgelöst werden.

- Analytiker im Cyber Fusion Center von Kudelski Security priorisieren diese Alarme dann mit Hilfe der XDR-Plattform und unserem eigenen Analyse-Tool. Eine Applikation auf Basis eines Large Language Model (LLM) sorgt zusätzlich für optimale Vorfalls-Eskalation und Kommunikation zum Kunden.

- Kunden, die vorab ihre Zustimmung zu den erforderlichen Gegenmassnahmen erteilt haben, profitieren von so genannten Active Responses. Diese werden vom SOAR-System unserer FusionDetect™ Plattform unterstützt und ermöglichen unseren Analytikern, unmittelbar auf Alarme zu reagieren, die einem kritischen Risikoniveau entsprechen.

-

Inwiefern ist MDR ONE Resolute anders als andere Services auf dem Markt?

- Bei MDR ONE Resolute stehen Sie im Mittelpunkt. Die Lösung ist darauf ausgelegt, tausende Kunden in ihrem unternehmenseigenen Kontext zu betreuen. Mit MDR ONE Resolute haben unsere Datenanalytiker Werkzeuge an die Hand, mit denen sie ihre Arbeitsleistung genau den individuellen Kundenanforderungen anpassen können.

- Im Gegensatz zu anderen Geschäftsmodellen ist bei MDR ONE Resolute ausnahmslos alles enthalten, das nötig ist, um die Erkennung und Reaktion auf Bedrohungen sicherzustellen: Unbeschränkte Aufnahme von Sicherheitsdaten, lückenloses Threat Hunting, im Voraus genehmigte Abläufe für unmittelbare Reaktion auf Sicherheits-Zwischenfälle, sowie Kundenzugang zur XDR-Plattform für mögliche Zusammenarbeit bei hybriden SOC-Setups – ohne Lock-in. Wir nehmen Kundendaten nie für uns in Beschlag. MDR ONE Resolute fügt sich nahtlose in jede Kundenumgebung ein. Eine Auswahl an weiteren Services im Sicherheitsumfeld liefern extrapolierte Analysen an die Sicherheitsverantwortlichen von Kunden und nach Bedarf auch an Teams ausserhalb des IT-Sicherheitsbereichs.

- Mit MDR ONE Resolute erhalten Kunden exklusiv Resilienzberatung und Zugriff auf den Threat Navigator – wertvolle Tools und Dashboards mit übersichtlichen Darstellungen der Bedrohungslage und Entscheidungshilfen für die Verbesserung ihres Sicherheitsprofils.

Penetration Testing Services

Da Cyberangriffe immer häufiger, gezielter und raffinierter werden, kann ein proaktiver, regelmäßiger Ansatz zur Validierung von Sicherheitskontrollen und zur Identifizierung von Schwachstellen die Wahrscheinlichkeit und den Schweregrad eines erfolgreichen Eindringens eines Angreifers in Ihr Netzwerk verringern.

Angriff ist die beste Verteidigung

Heutzutage können es sich vernetzte Unternehmen nicht mehr leisten, auf einen Angriff zu warten, bevor sie ihre Sicherheitsvorkehrungen optimieren. Unser Angebot an Penetrationstests und Offensive Security Services hilft Ihnen, Schwachstellen aufzudecken und zu beheben, bevor ein Angreifer die Chance hat, sie auszunutzen. Wir passen unsere Penetrationstests und Red Team Engagements an Ihre individuellen Sicherheitsanforderungen an, um die Sicherheitslage Ihres Unternehmens zu bewerten und zu stärken.

Ihre Vorteile mit Kudelski Security

-

Zuverlässiger Partner für Pentesting

Die grössten Unternehmen der Welt vertrauen darauf, dass wir verborgene Schwachstellen in ihren digitalen Ressourcen und Infrastrukturen finden.

-

Engagiert in Forschung und Entwicklung

Unsere Sicherheitstechniker, Entwickler und Führungskräfte zählen zu den weltweit führenden Experten für alle Bereiche von Kryptografie bis zu Penetrationstests.

-

Engagement für Forschung und Entwicklung

Wir investieren jährlich Millionen in Forschung, Entwicklung und Tests, damit Kunden die umfassendsten verfügbaren Sicherheitsservices erhalten.

-

Erfahrung ist entscheidend

Unsere Berater und Penetration Tester verfügen über jahrelange technische Erfahrung und sind Vordenker innerhalb der Security Community. Zudem besitzen sie zahlreiche Zertifizierungen in den Bereichen Sicherheit und Compliance.

Penetration Testing Services für Netzwerke, Hardware und Anwendungen

-

Schwachstellenanalysen

Verschaffen Sie sich einen Überblick über Ihren aktuellen Sicherheitsstatus mit einem automatischen Netzwerkscan, der zur Erfüllung von Compliance- und Audit-Anforderungen oder zur Überprüfung von Patches und Härtungsmaßnahmen verwendet werden kann.

-

Web-Anwendungen

Identifizieren Sie Schwachstellen, testen Sie die Geschäftslogik sowie Zugangskontrollen, und suchen Sie nach verborgenen Feldern, Werten oder Funktionen in internen oder externen Web-Anwendungen.

-

Anwendungen

Identifizieren Sie Schwachstellen und testen Sie die Geschäftslogik und Zugangskontrollen in Software-Anwendungen.

-

Hardware

Identifizieren Sie Anlagen, Produkthardware und IoT-Geräte, die möglicherweise sensible Daten preisgeben, unbefugten Zugriff oder die Manipulation von Gerätebefehlen ermöglichen.

-

API/Web Services

Führen Sie durchgängige Sicherheitsanalysen in Bezug auf Architekturentwurf, Entwicklung und Testverfahren für Middleware durch.

-

SCADA

Stellen Sie fest, ob ein Gerät vertrauliche Daten offenlegt und damit unbefugten Benutzern vollen Systemzugriff oder Manipulation von Gerätebefehlen ermöglicht. Dazu gehören auch OT-Sicherheitstests für Geräte in Industrieanlagen.

-

Mobile Application

Bewertung der Datenübertragung und serverseitigen Infrastruktur, sowie deren Sicherheitsmassnahmen und Identifizierung von Schwachstellen in Backend-Diensten für mobile Anwendungen.

-

Netzwerke

Gewinnen Sie mit einem zielgerichteten Netzwerktest, der aktuelle Bedrohungen simuliert, tiefere Einblicke in systemische Probleme, die sich über Systeme, Domänen oder Sicherheitszonen erstrecken.

Aufträge für unser Offensive Security Team

-

Red Teaming

Finden Sie heraus, wie Angreifer in Ihr Netz eindringen können, und erfahren Sie, wie Ihr Netz, Ihre Sicherheitskontrollen, sowie Ihre Warn- und Überwachungssysteme einem Angriff standhalten können, während unser Red Team versuchen wird, der Erkennung zu entgehen.

-

Purple Teaming

Verbessern Sie den Betrieb von Sicherheitslösungen und die Incident-Response-Fähigkeiten in Ihrer eigenen Umgebung und mit Ihren eigenen Tools. Unser Red Team wird mit Ihrem Sicherheitsteam zusammenarbeiten, um Kampagnen zu entwerfen und zu implementieren, mit der Sie Ihre Verteidigungsmaßnahmen testen können.

Koordinierte Bedrohungsübungen

-

Stellen Penetrationstests für unsere Infrastruktur eine Gefahr dar?

Zwar sind alle Penetrationstests mit einem gewissen Risiko behaftet, doch ist es weitaus gefährlicher, Ihre Infrastruktur ungetestet zu lassen. Unser Team aus erfahrenen Fachleuten hilft Ihnen bei der Planung Ihrer Testprojekte, bei der Identifizierung kritischer Systeme und bei der Festlegung von Rahmenbedingungen um Risiken zu minimieren, wie z. B. das Testen in Staging-Umgebungen oder das Ausschließen von Techniken, die bekanntermaßen ein höheres Risiko für negative Auswirkungen haben.

Während der Tests stehen wir in ständiger Kommunikation mit Ihnen und tun unser Bestes, um sicherzustellen, dass Ihre Geschäftsprozesse nicht beeinträchtigt werden. Mindestens zwei Mitarbeiter unseres Teams sind während des Tests für Notfälle immer erreichbar.

-

Was geschieht, wenn bei einem Penetrationstest Schäden verursacht werden?

Aufgrund der Art der von uns durchgeführten Tests besteht immer das Risiko einer Serviceunterbrechung. Wir legen jedoch grossen Wert darauf, durch sorgfältiges Scoping und zusätzlichen Vorsichtsmassnahmen während des Einsatzes dafür zu sorgen, dass alle Tests sicher und effektiv sind und keine Serviceunterbrechungen verursachen. Wir erfassen alle durchgeführten Massnahmen nachvollziehbar in einem Protokoll. Durch die angewendete Methodik werden negative Auswirkungen auf ein vom Kunden akzeptiertes und vereinbartes Mass beschränkt.

-

Wie sieht es mit der Vertraulichkeit aus?

Zum Schutz vertraulicher Daten wird zwischen beiden Parteien eine Vertraulichkeitsvereinbarung geschlossen. Wir beschränken die Verwendung von Kundendaten auf das absolute Minimum, das für einen detaillierten technischen Bericht über alle Erkenntnisse notwendig ist. Alle während der Tests verarbeiteten Kundendaten werden sicher in einem verschlüsselten Speicher abgelegt und nach Beendigung des Einsatzes gelöscht.

-

Wie häufig sollte ein Penetrationstest durchgeführt werden?

Penetrationstests sollten regelmässig durchgeführt werden, um ein einheitliches IT-Sicherheitsmanagement zu gewährleisten, indem aufgezeigt wird, wie neu entdeckte Bedrohungen oder neue Schwachstellen von Angreifern ausgenutzt werden können.

Wir empfehlen die Durchführung von Tests mindestens einmal jährlich oder in folgenden Situationen:

- Installation neuer Netzwerkinfrastruktur oder Anwendungen

- Durchführung grösserer Upgrades oder umfangreicher Änderungen an Infrastrukturen und Anwendungen

- Einrichtung neuer Bürostandorte

- Große Änderungen an unternehmensweiten Benutzerrichtlinien

- Nach einem Cybersicherheitszwischenfall, bei dem Netzwerksicherheitskontrollen kompromittiert wurden

-

Welchen Mehrwert bieten offensive Tests für mein Unternehmen?

Mit Penetrationstests können Kunden ihre Resilienz und Reaktionsfähigkeit bei technischen Bedrohungen testen und sich einen Überblick darüber verschaffen, wie sich Technologien auf das institutionelle Risiko auswirken. Zudem können Kunden damit klären, ob sie einen konkreten Angriff rechtzeitig erkennen würden, damit ihr Unternehmen nicht im Zusammenhang mit einem Cyberangriff in die Schlagzeilen gerät.

-

Welche Endergebnisse liefert ein Penetrationstest?

Mit Penetrationstests können Sie sich einen Überblick über die Risiken in Ihrer Umgebung verschaffen, die erfahrene Angreifer ausnutzen könnten. Wenn Sie die Empfehlungen in unseren Testreports befolgen, können Sie die Cybersicherheit in Ihrem Unternehmen erheblich verbessern.

-

Was ist der Unterschied zwischen einer Schwachstellenanalyse und einem Penetrationstest?

Eine Schwachstellenanalyse liefert eine Liste mit Schwachstellen, die Angreifer ausnutzen könnten. Viele Exploits weisen zahlreiche Abhängigkeiten auf, die für einen erfolgreichen Angriff vorhanden sein müssen. Diese Ebene der Validierung kann nur durch Penetrationstests erreicht werden. Ein Experte erkennt bei einem Penetrationstest die Bedingungen, die erforderlich sind, damit ein Exploit erfolgreich verläuft und der Angriff sicher durchgeführt werden kann, Dadurch werden die Auswirkungen auf das System begrenzt.

-

Was ist der Unterschied zwischen Red Teaming und Penetrationstests?

Bei Penetrationstests handelt es sich um eine horizontale Bewertung, mit der die Angriffsfläche von Kunden aufgezeigt wird, während Red Teaming eine zielgerichtete vertikale Bewertung darstellt. Darüber hinaus kommen beim Red Teaming in der Regel aggressivere Techniken wie Social Engineering oder Close-Access-Operationen (d. h. Operationen in der unmittelbaren Umgebung des Zielsystems) zum Einsatz, um die gewünschten Ziele zu erreichen und gleichzeitig einer Entdeckung durch das Sicherheitsteam des Kunden zu entgehen.

Assoziierte Publikationen

Blockchain-Sicherheit

Überführen Sie Ihr Blockchain-Projekt sicher und erfolgreich in die Produktion oder weiter in das mainnet. Wir unterstützen Sie beim Bewerten, Entwerfen, Anpassen, Bereitstellen und Verwalten von Blockchain- und Digital-Ledger-Technologiesystemen, damit Sie die Sicherheit als überzeugendes Unterscheidungsmerkmal in diesem dynamischen Markt verkaufen können.

-

Hype Cycle for Blockchain

July 2021

-

Hype Cycle for Blockchain

July 2021

Häufig gestellte Fragen

-

Haben Sie relevante Expertise für unser Projekt?

Wir sind stolz auf unsere Kryptografie- und Blockchain-Expertise und haben zahlreiche Mitarbeiter mit Doktorgrad im Team, die sich bei Bedarf um Ihre Aufträge kümmern. Beispielarbeiten, die wir geprüft haben, beschäftigen sich mit Schwellenkryptografie, quantensicherer Kryptografie, sicherer Verarbeitung durch mehrere Parteien (SMPC), Elliptic Curve Digital Signature Algorithm (ECDSA), Nachweis des Zero-Knowledge-Ansatzes (ZKP), angepassten Algorithmen, homomorpher Verschlüsselung, funktionaler Verschlüsselung, paarbasierter Kryptografie und Commitment-Verfahren. Viele Blockchain-Systeme wickeln Finanzoperationen ab und durch unsere tiefgreifende Erfahrung mit Schweizer Bankkunden kennen wir uns gut mit den Feinheiten von DeFi, traditionellen und dezentralisierten Finanzmodellen aus. Wenn wir die Expertise nicht im eigenen Hause haben, können wir auf ein Netzwerk vertrauenswürdiger Partner zurückgreifen, um Ihr Projekt vollständig abzudecken. Kontaktieren Sie uns, um Ihren ganz spezifischen Bedarf zu besprechen.

-

Welche Arten von dynamischen Tests muss ich durchführen?

Die angezeigte Testart für Ihren Fall hängt vom Typ Ihres Produkts und Ihrem Bedrohungsmodell ab, doch generell sollten Sie Ihr Produkt immer «im laufenden Betrieb und dynamisch» testen. Wir empfehlen allgemein folgende Arten von Tests:

- Wenn Sie Hardware-Geräte wie Krypto-Wallets oder HSM haben, empfehlen wir eine Gerätebewertung, die sich auf die implementierten Sicherheitskontrollen konzentriert, um sicherzustellen, dass Ihr Produkt Benutzer und ihre Daten vor Gefahren schützt. Dazu gehören in der Regel ein Gerätepenetrationstest und eine detaillierte Hardware-Prüfung Ihrer Sicherheitskomponenten sowie des gesamten Software-Stacks.

- Für Software-Produkte bieten wir die folgenden dynamischen Test-Services (zusätzlich zu unseren statischen Bewertungen): API/Web-Service, Drittanbieter-API, Mobilgeräte-, Web- oder Standalone-Software-Anwendung, Netzwerke, Datenbanken. Consensus/DeFi-Validierung.

- Wenn Sie Ihren Prozess testen möchten, können wir Sie beim Testen der Sicherheit und Effektivität von Services wie Know Your Customer (KYC)-Onboarding, Blockchain-Knoten/Validator-Hosting, Travel Rule und Geschäftslogik unterstützen.

-

Welche Arten von statischen Bewertungen können Sie durchführen?

Wir können unseren Ansatz immer an Ihren Bedarf anpassen, in der Regel kommen jedoch folgende Massnahmen zum Einsatz:

- Quellcode-Audits, einschliesslich: Blockchain-Protokolle, Wallet- und DApp-Audits, Krypto-Börsenanwendung, Smart Contract-Audits, manuelle oder automatisierte Quellcode-Bewertung, Rust-Audits.

- Spezifikationsprüfungen, einschliesslich: Whitepaper-Prüfungen, Logiknachweise, dezentralisierte Finanzmärkte (DeFi), Gateway-Logikprüfung

- Prozessprüfungen, einschliesslich: Standardsicherheitsverfahren, lokale Compliance-Richtlinien, NYDFS, KYC, Travel Rule und Geschäftslogik

- Sicherheitsbewertungen für Ihre Umgebung, z. B. Cloud- und Datenbankbewertungen

-

Wie können Sie mir bei der Plattformentwicklung helfen?

Wir können eine vereinfachte Version Ihres Hard- oder Software-Produkts erstellen, damit Sie seinen Wert auf dem Markt testen können (z. B. Minimum Viable Product mit den nötigsten Kernfunktionen). Wir können Sie auch bei der Entwicklung der verschiedenen Designs und Implementierungen für die Anwendungsfälle unterstützen.

Darüber hinaus können wir die gesamte Entwicklung angepasster Anwendungen übernehmen. Komplexe geschäftliche Herausforderungen, die eine hohe Sicherheit erfordern, lösen wir dabei mit einem Ansatz, bei dem der Mensch im Mittelpunkt steht.

Und schliesslich können wir ausführliche Dokumentation bereitstellen, die einen Blick von aussen auf die Situation wirft und Ihnen hilft, Wachstumschancen zu realisieren (z. B. Erstellung von Whitepapers).

-

Wie integriere ich Blockchain in mein bestehendes Geschäft?

Wir können gemeinsam herausfinden, wie Sie die Blockchain-Technologie am besten nutzen, um sich einen sicheren Mehrwert durch die Änderung bestehender Geschäftsmodelle zu erschliessen (z. B. DeFi, NFT). Mithilfe unserer Labors und Werkstätten können Sie Ihre Blockchain-Vision und -Strategie, Ihr Leistungsversprechen und einen effektiven Kanal ermitteln, mit denen Sie Ihre Geschäftsziele erreichen.

-

Welchen Blockchain- oder Custody-Anbieter soll ich auswählen?

Unser Beratungsservice für die Verwahrung digitaler Ressourcen kann Sie bei der Auswahl des Technologieanbieters unterstützen. Darüber hinaus können wir Ihnen bei der Modellierung von Bedrohungen, den Risikoprofilen, der POC-Planung, dem Audit/Governance-Training (RFI/RFP-Support) und der Risikoanalyse/-bewertung von Dritten helfen.

-

Wie viel kosten Ihre Audits/Bewertungen, wie lange dauern sie und wie schnell können Sie beginnen?

Da die Audits und Bewertungen je nach Komplexität variieren, hängen Kosten, Dauer und Vorlaufzeit von Ihren speziellen Anforderungen ab. Wenn Sie eine Kalkulation/Zeitplanung wünschen, kontaktieren Sie uns, damit wir uns mit Ihnen treffen können, um Ihnen ein Angebot zu unterbreiten. Wir empfehlen bei jedem Projekt, die Implementierungstest-Services bereits frühzeitig im Prozess auszuwählen und vorzubestellen, damit die Ressourcen zum gegebenen Zeitpunkt auch verfügbar sind, und es bei Ihrem Start nicht zu potenziell kostspieligen Verzögerungen kommt.