Archives : Services

Êtes-vous prêt(e) à faire faire face aux défis de l’informatique quantique ?

Nous pouvons vous aider à comprendre l'informatique quantique, à évaluer les risques et les solutions que cela implique en matière de cybersécurité et à assurer la transition vers un avenir sécurisé capable d’y faire face. Si vous traitez des informations sensibles ou des produits avec des cycles de vie longs, c'est maintenant que vous devez penser à l'informatique quantique.

Questions Fréquentes

-

Qu'est-ce que l'informatique quantique ?

L’informatique quantique est une technologie informatique en plein développement qui exploite les phénomènes mécaniques quantiques pour effectuer certaines tâches de manière très efficace. L’informatique quantique en est encore au stade expérimental mais a tout le potentiel pour venir bouleverser de nombreux domaines des technologies de l’information.

L’informatique quantique est capable de réaliser deux opérations que même le superordinateur le plus rapide du monde est incapable d’exécuter : premièrement, elle permet de résoudre des problèmes mathématiques extrêmement utiles mais extrêmement complexes qui auraient des applications concrètes dans le monde réel, comme la création de nouveaux médicaments et matériaux, les applications d’optimisation, la logistique, l’ingénierie, etc. Deuxièmement, elle est en mesure de briser la sécurité de la plupart des schémas cryptographiques utilisés aujourd’hui, créant ainsi des dommages inimaginables en termes de cybersécurité.

L’informatique quantique peut donc être considérée à la fois comme une opportunité et comme une menace pour la société.

-

Quand l'informatique quantique deviendra-t-elle réalité ?

Personne ne le sait avec certitude et il y a énormément de désinformation autour du sujet. De nombreux concepts alarmistes, tels que « Q-Day », ajoutent à la confusion et aux fausses attentes.

Ce que nous pouvons dire en revanche, c’est que, si autrefois personne ne croyait à l’informatique quantique, nous avons assisté ces dernières années à des avancées impressionnantes dans le domaine de la technologie. Des prototypes fonctionnels sont d’ores et déjà disponibles, même pour une évaluation commerciale, et certaines grandes entreprises consacrent des sommes impressionnantes à la recherche et au développement dans ce domaine. Selon la plupart des experts, il ne s’agit donc plus de savoir « si » l’informatique quantique verra le jour mais « quand ».

Cette dernière est d’ailleurs déjà disponible sous la forme de prototypes. Par exemple, certaines grandes entreprises technologiques et start-ups offrent un accès anticipé à l’informatique quantique. Ces prototypes n’ont toutefois pour l’instant qu’une utilité pratique très limitée.

D’un point de vue pragmatique, on peut se poser la question suivante : quand l’informatique quantique sera-t-elle réellement appliquée ? La plupart des experts estiment qu’elle sera d’abord utilisée dans le domaine de la chimie pour participer à la découverte de nouveaux médicaments et de catalyseurs pour des applications industrielles. Toujours selon de nombreux experts, nous pourrions assister à l’avènement de cette technologie dans ce secteur d’ici quelques années déjà.

Au niveau de la cybersécurité, la question qui occupe tous les esprits est la suivante : quand la technologie liée à l’informatique quantique parviendra-t-elle à briser la cryptographie actuellement utilisée, comme la RSA-2048 ? Cela prendra sans doute plus de temps. Les premiers systèmes à subir des menaces seront probablement ceux basés sur une courbe elliptique, comme l’ECDSA. Les estimations des experts concernant le calendrier varient énormément car il y a encore de nombreux défis techniques à relever avant d’y parvenir. Quand bien même, pour un responsable de la sécurité des systèmes d’information, connaître le calendrier n’est de toute façon pas très important.

-

Pourquoi connaître le calendrier de l'informatique quantique n'est pas pertinent pour les RSSI ?

La connaissance du calendrier des applications réelles de l’informatique quantique n’est pas pertinente pour les responsables de la sécurité des systèmes d’information et ce pour trois raisons :

Premièrement, parce que les RSSI axent leur stratégie sur le risque plutôt que sur la garantie. Il pourrait s’avérer impossible de briser la cryptographie quantique, mais il pourrait également suffire d’une petite percée scientifique pour accélérer tout le processus d’ingénierie et causer ainsi rapidement des dégâts en termes de cybersécurité.

S’il existe ne serait-ce que 20 % de probabilité que l’informatique quantique déchiffre vos données cryptées dans les cinq ans à venir, ce risque ne peut être ignoré.

Ce qui nous amène à la deuxième raison : réduire ce risque demande beaucoup de temps et d’investissements. Le passage à des algorithmes cryptographiques ou à du matériel plus sûrs, la modification des normes ou la réémission de clés ou de certificats essentiels représentent un effort considérable. L’AES, la norme cryptographique couramment utilisée, a été rendue publique en 2001, et certains secteurs d’activité sont encore aux prises avec elle.

Certains de ces secteurs fabriquent des produits ou vendent des services dont la durée de vie est extrêmement longue et qui peuvent difficilement être mis à jour, que ce soit pour des raisons techniques ou financières. Pensez à l’automobile, à l’aviation, aux satellites, à la technologie militaire, etc.

Même dans un domaine relativement « agile » comme la fabrication de smartphones, un certain nombre d’années s’écoule inexorablement entre la conception de la puce et du système et le lancement du produit sur le marché, qui doit donc rester sûr et viable pendant des années encore. Dans ce contexte, la réduction du risque ne peut être que proactive, jamais réactive.

Troisième raison : pour certaines applications, il est peut-être déjà trop tard. Nous savons que des acteurs malveillants ont déjà commencé à récolter des informations cryptées et à les stocker en vue d’un décryptage ultérieur. C’est ce que l’on appelle l’attaque « store-now, decrypt-later » (stocker maintenant, décrypter plus tard). Ces données doivent être considérées comme étant déjà en bonne voie de compromission et ce n’est qu’une question de temps. Au moment où l’informatique quantique sera en mesure de les décrypter, la plupart des données n’auront plus aucune valeur, mais certaines pourraient s’avérer encore utiles.

Les RSSI doivent commencer à affronter le problème dès maintenant (voir ci-dessous), sans attendre que l’informatique quantique soit suffisamment puissante pour s’attaquer aux données.

-

Quels sont les secteurs les plus exposés aux menaces de cybersécurité que représente l'informatique quantique ?

En bref, tous les secteurs sont concernés. Mais les secteurs particulièrement vulnérables sont ceux qui traitent des données très sensibles (l’armée, les domaines de la finance et de la diplomatie, etc.), tous les types de fournisseurs de communication, en particulier ceux qui mettent l’accent sur la sécurité (les satellites, le VPN, le vote électronique, les sociétés de télécommunications, etc.), et les secteurs qui fournissent des produits et des services à longue durée de vie (la santé et la génomique, les industries lourdes, les fabricants de systèmes de contrôle et d’acquisition de données (SCADA), l’ingénierie de haute technologie, la robotique, la logistique, tous les types de transport, etc.)

-

Que puis-je faire pour réduire les risques liés à l'informatique quantique à long terme ?

Vous devriez envisager de passer à des technologies post-quantiques, telles que le chiffrement à sécurité quantique et la cryptographie quantique. Ceci est particulièrement important pour les entreprises qui traitent des informations très sensibles (l’armée, le monde de la diplomatie, le vote électronique, etc.) et/ou des produits ou services à très long cycle de vie (la santé et la génomique, l’aviation, les transports, la marine, les industries lourdes, etc.) À long terme (dans 5 à 10 ans), les réseaux d’information quantique pourraient bien permettre l’utilisation de nouvelles fonctions de sécurité telles que des données physiquement non clonables ou de l’informatique quantique en réseau.

-

Que puis-je faire maintenant pour me préparer à l’arrivée de l'informatique quantique ?

Vous devriez évaluer votre exposition aux menaces quantiques et commencer à mettre en œuvre une stratégie de migration capable de faire face aux possibles attaques de l’informatique quantique. Commencez par exemple avec les éléments suivants :

- Évaluation des menaces quantiques (comprendre quels actifs sont les plus menacés et ont une valeur à long terme).

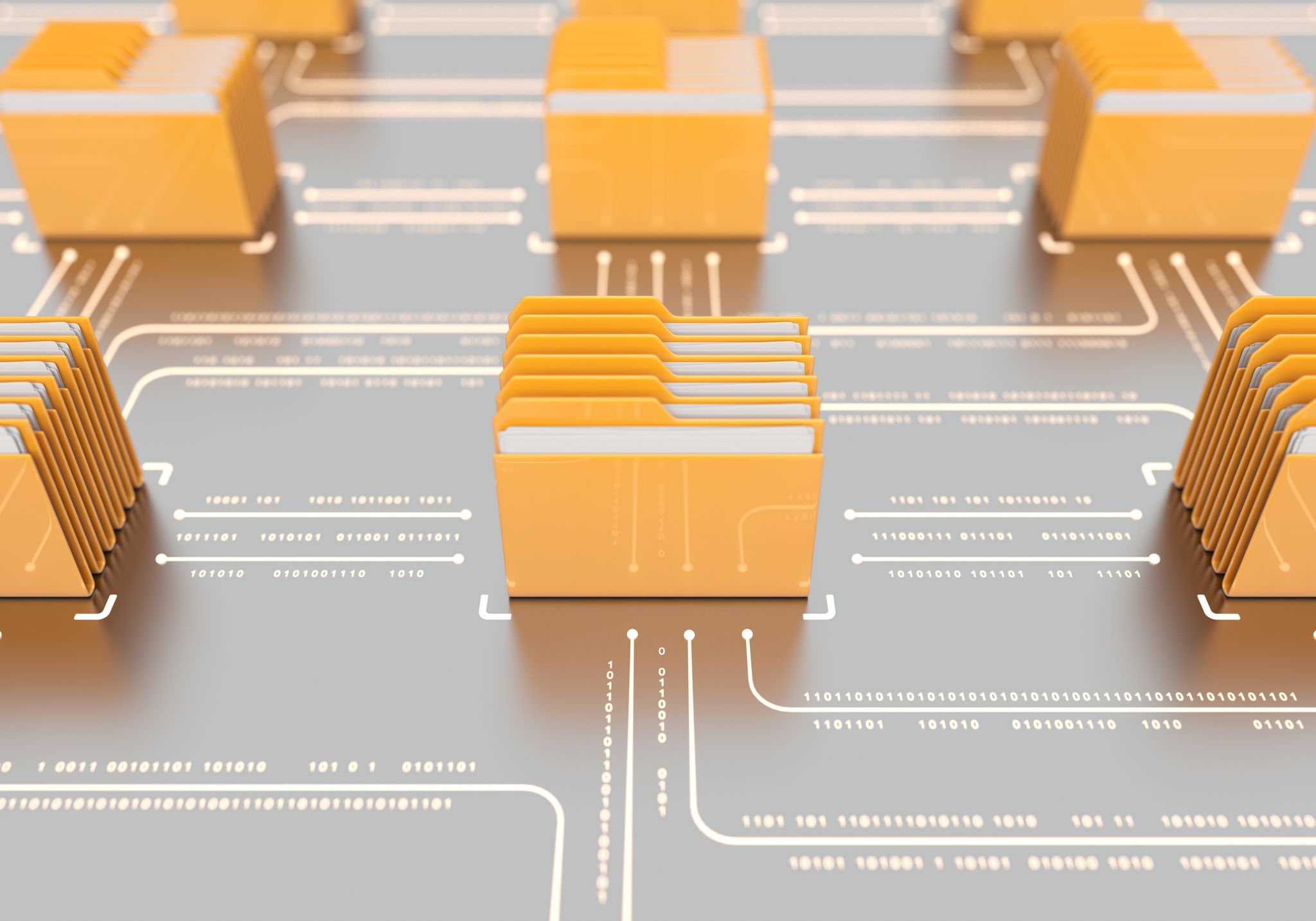

- Inventaires cryptographiques (identifier et répertorier toutes les clés, tous les certificats, toutes les bibliothèques, etc. utilisés au sein de l’organisation ou d’un sous-système de celle-ci).

- Planification de la stratégie de migration, avec hiérarchisation des problèmes les plus graves, compromis coûts/bénéfices, etc.

- Mise en œuvre et déploiement de la cryptographie post-quantique (par exemple, les normes du NIST, l’Institut national des normes et de la technologie, mais il existe également d’autres systèmes non approuvés par le NIST qui bénéficient d’un large soutien, par exemple de la part du gouvernement allemand ou de nombreuses associations Internet).

- Mise en œuvre et déploiement de solutions dites « hybrides », qui combinent deux couches de cryptographie, l’une vulnérable aux menaces de l’informatique quantique et l’autre capable d’y faire face.

- Le déploiement de solutions matérielles quantiques, par exemple la QKD ou les QRNG. Bien que le coût du déploiement soit généralement élevé, le rapport bénéfices/coûts peut s’avérer intéressant pour certaines entreprises.

- Plus important encore, l’éducation et la formation. La sécurité quantique est un sujet complexe qui évolue rapidement, il est donc essentiel pour une organisation agile de former ses responsables, tech leaders et ingénieurs.

-

Comment peut-on vous aider ?

Kudelski Security et Kudelski IoT peuvent vous accompagner à chaque étape mentionnée ci-dessus : de l’évaluation des menaces à l’inventaire cryptographique, de la surveillance de la sécurité et du reporting au déploiement de contre-mesures, de l’évaluation du matériel à la conception d’une architecture sécurisée et de la propriété intellectuelle. Nous disposons des compétences et de l’expertise nécessaires pour aider les organisations à migrer en douceur vers une structure capable de faire face aux menaces d’informatique quantique. Nous proposons également une vaste gamme de formations, pour les cadres comme pour les ingénieurs.

-

Quel est notre degré d’expertise dans le domaine ?

Élevé ! Nos équipes se composent de nombreux professionnels expérimentés et de docteurs spécialisés dans des domaines tels que la cryptographie, l’informatique quantique et la communication quantique. Nos experts ont publié des articles dans des revues universitaires prestigieuses, sont intervenus lors de grandes conférences sur la cybersécurité et ont participé à des initiatives de réglementation et de normalisation telles que le concours PQ organisé par le NIST. Si vous souhaitez plus de références, n’hésitez pas à nous contacter !

-

Qu'est-ce que la cryptographie post-quantique ?

La cryptographie post-quantique est une cryptographie qui peut être utilisée aujourd’hui sur un ordinateur classique, mais dont la sécurité repose sur des problèmes mathématiques si complexes qu’ils sont généralement considérés comme insolubles, même pour l’informatique quantique.

On parle aussi de « cryptographie résistante au quantum ».

-

Qu'est-ce que la crypto-agilité ?

La crypto-agilité ou agilité cryptographique est une stratégie de développement de produits qui vise à permettre l’utilisation de fonctionnalités basées sur différentes normes cryptographiques plutôt que de se concentrer sur une seule norme spécifique. Cela permet de remplacer de manière transparente un algorithme cryptographique (avec certaines contraintes) dans le cas où l’un d’entre eux devient obsolète, que ce soit en raison de nouvelles vulnérabilités ou de l’expiration de la norme.

-

Qu'est-ce que la cryptographie quantique ?

La cryptographie quantique est une branche de la cryptographie qui traite des données quantiques plutôt que classiques. Elle peut être divisée en plusieurs catégories, mais celles-ci ont toutes un point en commun : la cryptographie quantique nécessite l’utilisation d’un matériel quantique spécial pour fonctionner, qu’il s’agisse d’un ordinateur quantique complet ou de quelque chose de plus élémentaire.

-

Qu'est-ce que la QKD ?

La distribution de clés quantiques (Quantum Key Distribution) est une forme de cryptographie quantique. Ce terme est souvent considéré à tort comme un synonyme de « cryptographie quantique », mais la QKD est en fait un sous-domaine de la cryptographie quantique. Il ne résout pas tous les problèmes cryptographiques, mais se concentre sur un problème très spécifique : l’échange sécurisé de clés symétriques entre deux parties distantes qui partagent un canal quantique spécial (comme une fibre optique ou un laser).

-

Que sont les QRNG ?

Les QRNG (Quantum Random Number Generators) sont des générateurs de nombres quantiques. Ces dispositifs utilisent les effets quantiques pour générer des données aléatoires qui sont « réellement » aléatoires et non le résultat d’un processus mathématique complexe comme c’est le cas des générateurs de nombres pseudo-aléatoires (PRNG, pseudorandom number generators) couramment utilisés.

Sécurité en matière de nouvelles technologies

La technologie est à l'origine d'une transformation rapide des entreprises et celles qui ont le plus de succès sont celles qui ont su prendre conscience de l'avantage concurrentiel que représente la sécurisation des technologies émergentes. Chaque organisation est unique et il existe une multitude de solutions qui vous permettent de protéger vos données, applications, plateformes et communications sensibles. Nos équipes pluridisciplinaires contribuent à sécuriser les nouvelles frontières de votre entreprise et à vous offrir le bien le plus précieux qui soit : la confiance.

Frequently Asked Questions

-

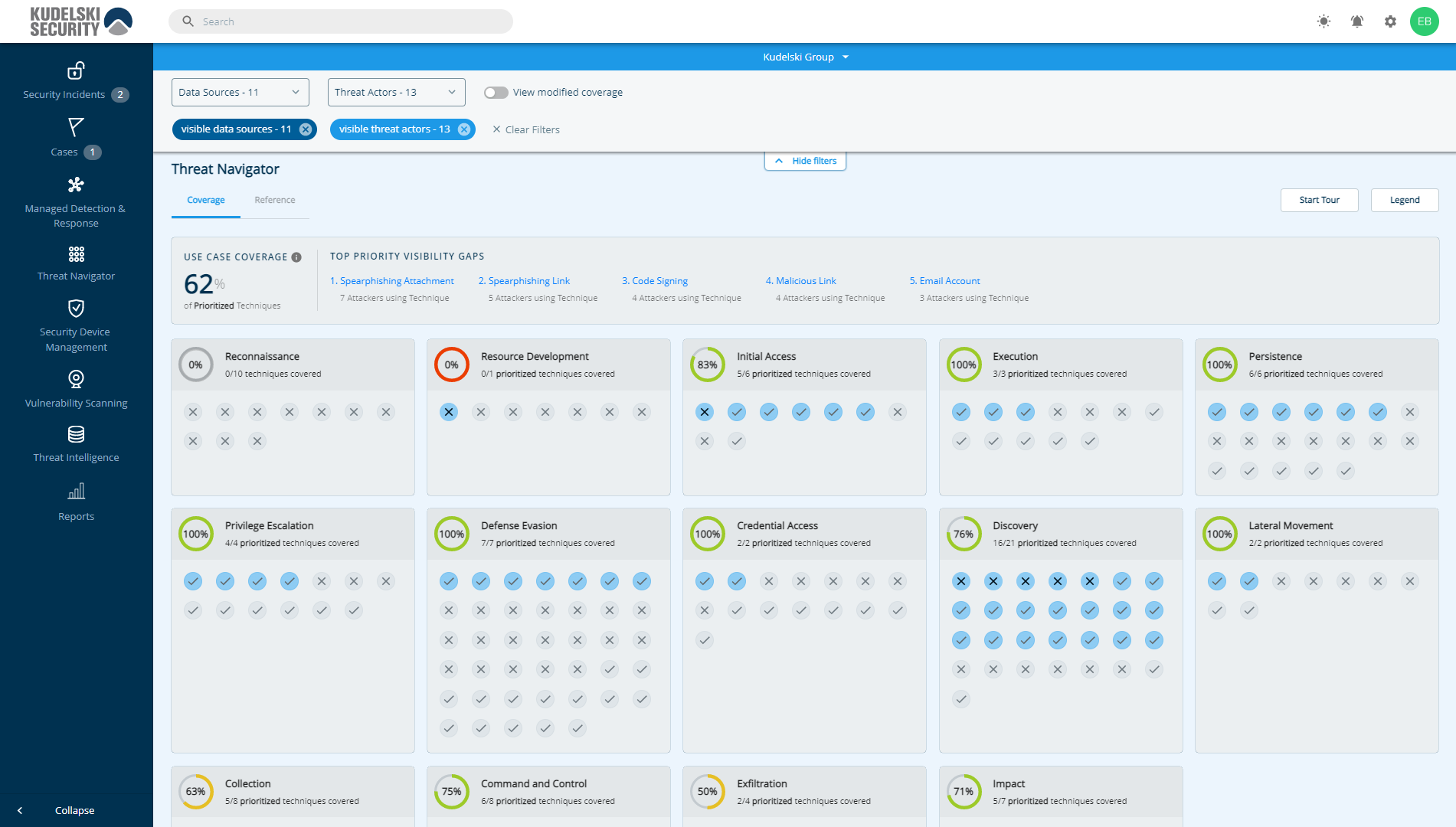

What is Threat Navigator? Is it available as a standalone tool?

Threat Navigator is an innovative tool designed by Kudelski Security and based on the widely recognized MITRE ATT&CK® Framework. Threat Navigator helps you identify where you have threat visibility gaps and guides you in understanding how to address them. It is available to all Kudelski Security Managed Detection & Response (MDR) clients at no extra charge.

The tool is not currently available as a standalone product.

-

How does Threat Navigator prioritize the techniques where I lack visibility?

Threat Navigator leverages data maintained by Kudelski Security’s Threat Detection and Research team.

The prioritization focuses on three areas:

- First, the threat actors – and the techniques they use – that are most likely to target your industry

- Second, the data that comes from your security visibility technologies

- Third, the Kudelski Security maintained detection rules

The aggregation of these data inputs enables us to understand where your security coverage gaps are and the top five gaps you need to address.

-

How does Threat Navigator help improve my security maturity?

With Threat Navigator, we leverage real data about your security visibility and up to the minute threat intelligence to provide guidance instead of guessing or estimating your coverage. This way, we can help your organization identify likely threats you may face, understand the ATT&CK techniques the threat actors may leverage, and understand if you currently have visibility into those techniques. Threat Navigator helps you identify where you have visibility gaps and guides you in understanding how to address them. We help you prioritize by providing insight into how many threat actors have been known to abuse the technique in the past – showing where to focus and improve next.

-

Will I have security visibility outside of my Kudelski Security MDR Services?

Threat Navigator is designed to enable you to understand where the Kudelski Security Cyber Fusion Center and your organization have visibility gaps and help you prioritize them appropriately. In order to ensure Threat Navigator is giving you the best guidance possible, you can update Threat Navigator with visibility you may have outside your Kudelski Security MDR Services. You can choose to mark data sources as “covered” if you’re monitoring the source yourself or if another provider has that visibility on your behalf. This enables Threat Navigator to give you the best possible guidance.

-

Does Threat Navigator support automated detection deployment?

The Kudelski Security Detection Engineering Team manages and maintains our detections “as code” – meaning we leverage the information from Threat Navigator to understand where our clients have visibility and prioritize our detection engineering activities appropriately. We’re even able to automatically deploy detections to your infrastructure (on supported technologies). This means our client’s global visibility is always considered when prioritizing new detection logic.

Services managés de détection et de réponse aux menaces (MDR) pour l'OT (technologies opérationnelles)

Détectez et neutralisez les menaces de manière précoce, sans interruption de vos activités.

FAQ

-

Comment Kudelski Security optimise-t-il la visibilité OT ?

Kudelski Security offre aux entreprises la possibilité d’un partenariat avec une seule société offrant des services MDR couvrant tant les environnements IT qu’OT afin d’optimiser leur visibilité dans les environnements IT/OT hybrides. En alliant ses capacités de détection des mouvements latéraux et des comportements suspects dans les environnements IT et OT, Kudelski Security cible les événements susceptibles d’interrompre les opérations métier de l’entreprise, de nuire à sa sécurité et à sa réputation, ou d’entraîner des pertes financières.

-

Pour quels secteurs particuliers la surveillance et la traque des menaces dans les environnements OT/ICS sont-elles primordiales ?

Certains secteurs requièrent une détection continue des menaces dans les environnements OT. Il s’agit des secteurs hautement réglementés tels que ceux de la production, de l’énergie, des services d’utilité publique et de l’industrie pharmaceutique. Notre longue expérience atteste la capacité unique de Kudelski Security à comprendre les besoins de ces secteurs et à leur fournir le plus haut niveau de sécurité tout en garantissant la continuité de leurs activités.

Services managés de détection et de réponse aux menaces (MDR) pour les endpoints

Services MDR pour une valeur métier accrue, avec visibilité et protection contre les menaces furtives.

FAQ

-

Quelle est l'approche de Kudelski Security en matière de services MDR pour terminaux ?

Les services MDR sont une composante essentielle de notre stratégie visant à rompre la chaîne de cyberattaque. Les données de sécurité collectées sont enrichies par une cyberveille en temps réel via notre plateforme FusionDetect™ et analysées afin de détecter toute activité malveillante. Les menaces potentielles sont instantanément redirigées vers les experts de l’équipe d’analyse des menaces de notre Cyber Fusion Center (CFC), qui filtrent les alertes, procèdent à une investigation approfondie des incidents et hiérarchisent les mesures d’endiguement et de remédiation. Cela réduit considérablement les risques de compromissions de données dommageables et durables en décelant les anomalies et en contrant les actions de vos adversaires dès le début de l’attaque.

-

En quoi consiste la technologie de leurres virtuels ?

Elle crée un réseau parallèle, invisible et entrelacé de manière transparente au réseau du client. Celui-ci a pour effet de ralentir et de tromper les assaillants pendant que vous recevez des conseils pertinents et contextualisés pour remédier à la situation, endiguer la compromission et maintenir avec succès la protection du réseau. La technologie des leurres virtuels est intégrée à notre infrastructure CFC afin de fournir un service qui réponde aux exigences de sécurité engendrées par les cybermenaces avancées d’aujourd’hui.

-

Quels terminaux peuvent être sécurisés avec l'offre de services MDR pour terminaux de Kudelski Security ?

L’offre de services MDR pour terminaux de Kudelski Security garantit la protection de vos ressources les plus critiques. Nous couvrons tous les terminaux connectés à votre réseau : ordinateurs de bureau, ordinateurs portables, serveurs et machines virtuelles.

Services managés de détection et de neutralisation des menaces (MDR) pour le cloud

Éliminez les angles morts et sécurisez vos données dans le cloud.

FAQ

-

Quelles technologies cloud sont prises en charge par Kudelski Security ?

Kudelski Security peut prendre en charge une multitude de technologies, en particulier dans l’espace de surveillance de la sécurité du cloud. Actuellement, Amazon Web Services, Microsoft Azure et Microsoft 365 sont pris en charge. Nos analystes peuvent assurer la surveillance native de vos environnements cloud sans devoir procéder à l’intégration d’une technologie SIEM ou au déploiement d’un dispositif ou de tout autre technologie, tout en offrant des services rapides et efficaces de détection et de neutralisation des menaces. Nos services incluent la surveillance continue des problèmes de configuration, l’intégration des meilleures pratiques et la traque proactive et rétrospective des menaces afin d’offrir à votre entreprise le niveau le plus élevé de sécurité.

-

Comment Kudelski Security détermine-t-il la couverture des scénarios d'utilisation de son offre MDR pour le cloud ?

Kudelski Security procède à une analyse propriétaire des pratiques et des scénarios d’utilisation les plus courants en matière de surveillance de la sécurité dans le cloud tout en intégrant vos risques métier et la modélisation des menaces afin de garantir la couverture complète de vos activités. Les informations contextualisées extraites de notre plateforme FusionDetect™ et de la matrice ATT&CK de MITRE fournissent à nos analystes des indices supplémentaires pour l’investigation et le filtrage des incidents de sécurité potentiels. Quelles que soient les technologies cloud que votre entreprise prévoit d’intégrer, Kudelski Security s’engage à vous fournir le plus haut niveau de couverture.

Services managés de détection et de réponse aux menaces (MDR) pour l'IT

Des services à fort impact pour les moyennes et grandes entreprises.

FAQ

-

Quelle est l'approche de Kudelski Security en matière de services MDR ?

Kudelski Security a conçu ses capacités MDR selon une approche visant à garantir un support haut de gamme adapté à l’activité et au profil de risque du client, et disponible 24 h/24 et 7 j/7. Les incidents de sécurité confirmés sont transmis rapidement par des analystes qualifiés à l’aide de notre cadre de scénarios d’utilisation éprouvé. Les analystes de notre Cyber Fusion Center utilisent des données contextualisées et des renseignements sur les menaces pour dresser un tableau complet de la situation à nos clients. Plutôt que de faire remonter les alertes une par une, nous utilisons un modèle basé sur la fusion de services MDR personnalisés et unifiés avec des données contextuelles riches. Nous pouvons ainsi mieux expliquer à nos clients pourquoi une menace spécifique est sérieuse et les guider tout au long du processus de neutralisation au moyen de conseils pratiques et de techniques d’intervention actives.

-

Qu'est-ce que la plateforme FusionDetect™ ?

FusionDetect™ est la plateforme native au cloud d’analyse de la sécurité et de réponse de Kudelski Security. Son rôle est de soutenir nos services MDR. Favorisant une détection, une prévention et une neutralisation plus efficaces des menaces, FusionDetect™ s’appuie sur notre cadre de scénarios d’utilisation et la matrice ATT&CK® du MITRE pour créer des scénarios et des règles de détection sur mesure. Kudelski Security s’engage à identifier les menaces les plus graves et à déterminer la meilleure façon d’y remédier pour chaque client.

-

Quelles sont les technologies requises pour les services MDR ?

Kudelski Security intègre différentes technologies de pointe dans ses services MDR. Que votre entreprise dispose déjà d’une technologie développée en interne ou soit à la recherche d’un outil adapté, nous pouvons vous aider à identifier le plan de sécurité qui répond le mieux à vos besoins.

Cela dit, les services MDR de Kudelski Security sont alimentés par une pile interne propriétaire pour l’infrastructure informatique et le cloud, ce qui permet de simplifier la technologie et les processus pour les clients. Chez Kudelski Security, nous pensons que les méthodologies sont plus importantes qu’une technologie spécifique, et nous nous engageons à assurer la protection de votre entreprise quoi qu’il arrive. Notre approche ultrapersonnalisée est conçue pour répondre aux défis et aux aspects complexes propres à chaque entreprise, et nous sommes convaincus que toute solution proposée doit être adaptée à ces besoins. Nos services MDR reposent sur une approche axée sur les résultats : la technologie passe après la satisfaction de vos besoins en matière de sécurité.

Services managés de détection et de réponse aux menaces - MDR

Détection et réponse aux menaces basées sur le risque pour tous les environnements, disponibles 24 h/24, 7 j/7.

-

5x Recognized as a Top MDR Vendor

-

Recognized as a MDR Strong Performer

-

Recognized as a MDR Champion

-

5x Recognized as a Top MDR Vendor

-

Recognized as a MDR Strong Performer

-

Recognized as a MDR Champion

Questions fréquentes

-

En quoi consistent les services managés de détection et de réponse aux menaces ?

Il s’agit d’une approche de la sécurité qui rassemble des experts en sécurité, des outils innovants ainsi que des méthodologies et des bases de connaissances générales pour offrir un niveau de surveillance, d’alerte et d’intervention inégalé, mais aussi d’intégration et de réponse aux incidents. Ces services visent essentiellement à fournir des capacités d’identification et de réponse rapides aux menaces, ainsi qu’une prévention proactive des menaces et une récolte d’informations pertinentes sur la cybercriminalité. Par le biais de données métier et de renseignements issus de la cyberveille, les services MDR assurent une intégration plus rapide que les services de sécurité managés traditionnels et améliorent la réponse aux incidents.

-

Quelle est l'approche de Kudelski Security en matière de services MDR ?

Kudelski Security a conçu ses services MDR dans l’optique de garantir un accompagnement de premier ordre adapté à l’activité et au profil de risque de ses clients, et disponible 24 h/24 et 7 j/7. Les incidents de sécurité confirmés sont transmis rapidement aux analystes du Cyber Fusion Center qui utilisent des données contextualisées et des renseignements sur les menaces pour dresser un tableau complet de la situation. Plutôt que de faire remonter chaque menace une par une, les équipes utilisent un modèle basé sur la fusion de services MDR personnalisés avec des données contextuelles riches. Nous pouvons ainsi mieux expliquer à nos clients pourquoi une menace spécifique est sérieuse et les guider tout au long du processus au moyen de conseils pratiques et de techniques d’intervention actives.

-

Quels sont les avantages des services MDR de Kudelski Security ?

L’approche de Kudelski Security en matière de services MDR est axée sur plusieurs résultats clés :

- Nos analystes du Cyber Fusion Center, disponibles 24 h/24 et 7 j/7, assurent un support personnalisé et de qualité qui informe les équipes de sécurité de nos clients et leur donne les moyens d’agir.

- Les menaces sont identifiées et confirmées en quelques minutes grâce à notre méthodologie qui fusionne les informations sur les objectifs, les techniques et l’infrastructure des cybercriminels avec les données sur le contexte métier fournies par nos experts.

- La rapidité de la détection se traduit directement par l’endiguement des menaces susceptibles de perturber l’activité.

- Des services MDR flexibles et prévisibles permettent de prévoir et de réduire les coûts en optimisant les budgets.

- Notre portail primé offre une transparence complète à nos clients

- Les améliorations continues et la réduction des risques renforcent le niveau de sécurité au fil du temps.

-

Comment est-ce que Kudelski Security trie les alertes et y réagit ?

Lorsque Kudelski Security détecte une alerte dans l’environnement d’un client, nos experts en sécurité entrent immédiatement en action. L’alerte est d’abord examinée et confirmée. Les incidents de sécurité confirmés sont communiqués aux clients via le portail client et un plan de réponse prédéfini. Selon la gravité de l’incident, les points de contact des clients peuvent recevoir un e-mail, un SMS ou un appel téléphonique supplémentaire. L’équipe du Cyber Fusion Center est opérationnelle 24 h/24 et 7 j/7, et peut être jointe via le portail client ou une ligne téléphonique d’assistance gratuite.

Ressources recommandées

MDR pour Microsoft

Couverture MDR sur tous les environnements de votre écosystème Microsoft.

Frequently Asked Questions

-

Comment nos services MDR pour Microsoft accélèrent-ils le retour sur investissement ?

L’intégration de votre écosystème Microsoft avec les services MDR de Kudelski Security permet à notre Cyber Fusion Center d’identifier les alertes et d’y répondre rapidement. Avec Microsoft Sentinel, notre équipe d’experts tient en permanence les menaces à l’écart et déploie automatiquement des détections dans votre environnement afin d’assurer une couverture complète des risques à mesure de l’évolution de la sphère des menaces.

-

Comment les services MDR pour Microsoft m'aident-ils à tirer pleinement parti de mon investissement ?

Les services MDR pour Microsoft de Kudelski Security optimisent le traitement des alertes en provenance de votre environnement afin d’assurer l’identification, l’endiguement et la remédiation efficaces des menaces critiques. Le Cyber Fusion Center est capable de centraliser la visibilité sur le niveau de sécurité de votre écosystème Microsoft : Microsoft 365, suite Microsoft Defender, Microsoft Defender pour le cloud, Microsoft Azure et Microsoft Sentinel. Nos experts ont une parfaite connaissance des services Microsoft, ce qui nous permet d’identifier les fonctionnalités indispensables pour renforcer votre environnement.

-

Quel est le niveau d'expertise de Kudelski Security en ce qui concerne l'écosystème Microsoft ?

Les experts de notre Cyber Fusion Center sont certifiés dans le domaine des technologies de sécurité Microsoft. Nous sommes donc à même de vous défendre contre les cybermenaces spécifiques à Microsoft. Kudelski Security est fier d’être un partenaire de sécurité Microsoft reconnu.

-

Les services MDR pour Microsoft peuvent-ils évoluer au gré de la croissance de mon entreprise ?

Kudelski Security est à vos côtés à chaque étape du développement de votre programme de cybersécurité. Nous adaptons nos services à l’évolution de vos licences Microsoft au gré de la croissance de votre entreprise. Notre équipe collabore avec vous afin de vous garantir une couverture appropriée à mesure que votre entreprise évolue. Grâce à l’expertise de nos ingénieurs spécialisés dans la détection et dans les plateformes ainsi que de nos analystes sécurité, vous pouvez réduire vos coûts de gestion de la sécurité tout en conservant le niveau le plus élevé de couverture des menaces.

-

Comment les services MDR pour Microsoft permettent-il de réduire les coûts de mon entreprise ?

En renforçant votre équipe de sécurité, Kudelski Security vous permet d’adjoindre à vos ressources internes des analystes maîtrisant les technologies de sécurité Microsoft. Grâce à une couverture 24 h/24, 7 j/7 et 365 j/365, vous avez l’assurance que nos analystes gardent toujours un œil sur votre environnement. Le Threat Hunting continu et l’examen des modèles de menaces permettent l’application systématique de bonnes pratiques pour protéger vos opérations métier à mesure de l’évolution des menaces.

MDR ONE

Réduisez le risque et protégez votre entreprise grâce à la dernière génération de services managés de détection et de réponse aux menaces (MDR) qui a la cyber-résilience à cœur.

Questions fréquentes

-

Qu’est-ce que la solution MDR One Resolute ?

MDR ONE Resolute est un service managé de détection et de réponse aux menaces de nouvelle génération, actif 24 heures sur 24 et 7 jours sur 7, ce qui signifie qu’il s’agit d’une solution plus perfectionnée que les services et plateformes MDR traditionnels. Le service s’appuie sur une architecture moderne de Data Lake, sur l’IA et sur des analyses avancées pour détecter rapidement les menaces émergentes et reconnues et y remédier de manière rapide et efficace. MDR ONE Resolute fait du service MDR une partie intégrante de l’écosystème de cybersécurité de votre organisation : cette solution s’adapte parfaitement à l’environnement en place en exploitant les données contextuelles spécifiques à l’activité pour détecter les menaces pertinentes.

-

Quelle est l'approche de Kudelski Security en matière de services MDR ?

Kudelski Security met l’accent sur la collaboration. La plateforme XDR, ouverte, ainsi que le Data Lake sont partagés avec le client, offrant une transparence inégalée de l’activité des analystes et des informations concernant les menaces pertinentes. Cette approche ouvre également la porte à une coopération totale au sujet de la teck stack et du Data Lake.

-

Quels sont les avantages du nouveau service MDR de Kudelski Security ?

- MDR ONE Resolute est très rapidement rentable. Nous n’utilisons plus de silos de données et nous protégeons l’investissement du client en prenant en charge plus de 120 sources de données en tirant parti des technologies de sécurité existantes. Cette combinaison permet aux analystes d’être plus rapides et plus efficaces lorsqu’ils procèdent au tri des alertes de sécurité et aux responsables de la sécurité de votre organisation de prendre des décisions en connaissance de cause car basées sur vos propres données.

- MDR ONE Resolute offre un nouveau niveau de qualité pour les organisations qui cherchent à réduire les risques, à contrôler les coûts, à contrer efficacement des menaces dynamiques et à relever les défis de plus en plus complexes liés aux tâches d’investigation et de réponse aux menaces.

-

Comment Kudelski Security procède-t-il au tri des alertes et comment sont-elles gérées ?

- Le service MDR ONE Resolute de Kudelski Security s’appuie sur une approche de détection et de tri axée sur les données. Les événements de sécurité sont d’abord traités par les meilleurs plateformes SOC et lacs de données, avec un recours à l’IA et au Machine Learning pour réduire le bruit et générer des alertes extrêmement pertinentes.

- Les analystes du Cyber Fusion Center de Kudelski Security trient ces alertes, à l’aide de la plateforme XDR et de notre propre outil d’analyse, ce qui comprend l’utilisation d’un grand modèle de langage (LLM) pour une communication optimale et le rapport des incidents aux clients.

- Les clients qui ont autorisé en amont que des actions soient prises en cas d’alertes pertinentes bénéficient du service Active Responses, soutenu par le système SOAR intégré de notre plateforme FusionDetect™, que les analystes utilisent pour répondre immédiatement aux alertes qui sont identifiées comme des incidents de sécurité au niveau de risque critique.

-

En quoi MDR ONE Resolute est-elle différente des autres solutions MDR disponibles sur le marché ?

- Votre organisation est unique et nous le savons. La solution MDR ONE Resolute a été conçue pour s’adapter à des milliers de profils clients : elle tire parti de votre environnement spécifique en fournissant à nos analystes des outils qui leur permettent d’adapter naturellement les résultats de leurs analyses à votre activité.

- Contrairement aux autres solutions disponibles sur le marché, MDR ONE Resolute fournit tous les services essentiels à la détection et la réponse aux menaces, sans aucun compromis : l’ingestion illimitée de données de sécurité, la traque continuelle de menaces et des procédures que vous pouvez approuver en amont pour contrer immédiatement les incidents de sécurité. De plus, vous bénéficiez d’un accès à la plateforme XDR sans aucun verrouillage, offrant ainsi des possibilités de collaboration pour les configurations hybrides avec SOC. Nous ne prenons jamais les données de nos clients en otage. MDR ONE Resolute s’intègre naturellement à n’importe quel environnement client. Certains services annexes permettent l’extraction de données pour les responsables de la sécurité ainsi que d’autres équipes de l’entreprise.

- Avec MDR ONE Resolute, vous bénéficiez d’un accès exclusif à Threat Navigator et Resiliency Guidance, des outils et des tableaux de bord utiles qui vous fournissent des aperçus de la couverture contre les menaces et vous aident dans vos prises de décision quant à la façon d’améliorer vos dispositifs de sécurité.

Test D'intrusion

Face à des cyberattaques de plus en plus fréquentes, ciblées et sophistiquées, valider les contrôles de sécurité et identifier les vulnérabilités à travers une approche proactive et continue peut contribuer à limiter la probabilité qu'un cybercriminel parvienne à accéder à votre réseau, et la gravité d'une telle attaque.

L'attaque est la la meilleure défense

Les entreprises connectées d'aujourd'hui ne peuvent pas se permettre d'attendre qu'une attaque vienne menacer leur sécurité pour optimiser leurs modes de défense. Nos tests d'intrusion et nos services de sécurité offensive vous aide à détecter et à corriger vos vulnérabilités avant que des cybercriminels n'aient l'occasion de les exploiter. Nous adaptons nos tests d'intrusion et les interventions de nos équipes à vos besoins spécifiques afin d'évaluer et de renforcer le niveau de sécurité de votre entreprise.Les avantages de Kudelski Security

-

Partenaire de confiance pour les tests d'intrusion

Nombreuses sont les grandes entreprises internationales qui nous font confiance pour identifier les vulnérabilités de leurs ressources et infrastructures numériques.

-

Experts incontestés de la sécurité

Nos ingénieurs, développeurs et responsables de la sécurité comptent parmi les meilleurs experts mondiaux dans tous les domaines, de la cryptographie aux tests d’intrusion.

-

Engagement en R&D

Tous les ans, nous investissons plusieurs millions dans la recherche, le développement et les tests afin de garantir à nos clients les services de sécurité les plus performants et complets qui soient.

-

Expertise inégalée

Forts de nombreuses années d’expérience et de diverses certifications de sécurité et de conformité, nos consultants et ingénieurs en charge des tests d’intrusion sont techniquement hautement qualifiés et considérés comme les fers de lance de la communauté de la sécurité.

Services de test d'intrusion pour les réseaux, les composants matériels et les applications

-

Évaluations des vulnérabilités

Évaluez votre niveau actuel de sécurité au travers d’une analyse automatisée de votre réseau permettant notamment de satisfaire aux exigences de conformité et d’audit ou de valider l’application de correctifs et le renforcement de la sécurité.

-

Applications web

Identifiez les vulnérabilités, testez votre logique métier et vos contrôles d’accès, et recherchez les valeurs, fonctionnalités ou champs cachés des applications web internes et externes.

-

Applications

Identifiez les vulnérabilités, testez votre logique métier et vos contrôles d’accès, etc., dans des applications logicielles indépendantes.

-

Composants matériels

Identifiez les équipements, composants matériels et appareils IoT susceptibles d’exposer vos données sensibles, de favoriser les accès non autorisés ou de faciliter les manipulations de commandes.

-

Services API / web

Effectuez une analyse de sécurité de bout en bout de la conception, du déploiement et des pratiques de test de votre architecture afin d’identifier les middlewares qui relient les composants de l’interface système à l’infrastructure.

-

SCADA

Déterminez si un appareil expose des données sensibles, favorise les accès non autorisés à un système ou manipule des commandes. Ce service comprend un test de la sécurité OT des appareils industriels de l’entreprise.

-

Applications mobiles

Évaluez la transmission des données et les contrôles de l’infrastructure côté serveur et identifiez les vulnérabilités du service backend des applications mobiles des utilisateurs finaux.

-

Réseaux

Obtenez un meilleur aperçu des problèmes systémiques qui touchent vos systèmes, domaines et zones de sécurité grâce à la réalisation d’un test réseau répondant à un objectif et simulant des menaces actuelles.

Interventions de l'équipe de sécurité offensive

-

Red Teaming

Identifiez les points d’entrée de votre réseau et évaluez ses capacités. Testez la résistance de vos contrôles de sécurité et de vos systèmes d’alerte et de surveillance en cas d’attaque. Usant de diverses techniques telles que le phishing, nos spécialistes en simulations d’attaque tenteront de s’immiscer incognito sur vos réseaux filaires / sans fil, dans vos applications, mais aussi dans votre environnement physique.

-

Purple Teaming

Améliorez vos opérations de sécurité et vos capacités de réponse aux incidents dans votre environnement à l’aide de vos propres outils. Nos spécialistes en simulations d’attaque/red team collaboreront avec votre équipe de sécurité pour concevoir et déployer la campagne de tests de vos défenses sur les réseaux filaires et sans fil, dans vos applications, mais aussi dans votre environnement physique.

Exercices de coordination sur les menaces

-

Les activités liées aux tests d'intrusion sont-elles dangereuses pour notre infrastructure ?

Les tests d’intrusion comportent un certain niveau de risques. Il est cependant bien plus dangereux de ne pas tester votre infrastructure. Pour maîtriser ces risques, notre équipe d’experts vous aidera à définir le périmètre de vos projets de test, à identifier les systèmes critiques et à établir les règles d’intervention (réalisation de tests dans des environnements de simulation ou suppression des techniques connues pour un minimum d’impact, par exemple).

Pendant la réalisation des tests, notre équipe sera en communication permanente avec vous et veillera à ce que vos activités ne soient pas perturbées. Par ailleurs, au moins deux membres de notre équipe restent joignables pendant toute la durée des tests pour gérer toute situation d’urgence.

-

Que se passe-t-il si vous occasionnez des dommages pendant les tests d'intrusion ?

En raison de la nature des tests que nous réalisons, un risque d’interruption de service est toujours possible. Cependant, nous mettons un point d’honneur à cibler précisément le périmètre de nos tests et à prendre toutes les précautions nécessaires lors de nos interventions pour garantir des tests sûrs et efficaces, sans interruption de service. En outre, nous assurons la traçabilité de toutes les opérations réalisées en les consignant dans des journaux de logs. De plus, nous avons mis en place une méthode de test spécifique qui limite les conséquences d’évènements imprévus à un degrés acceptable et validée par le Client.

-

Quelle est votre politique de confidentialité ?

Un accord de confidentialité doit être conclu entre les parties. Nous limitons l’utilisation des données de nos clients au strict minimum nécessaire pour produire un rapport technique détaillé des problèmes identifiés. Toutes les données clients traitées lors des tests sont conservées en toute sécurité dans des espaces de stockage chiffrés et effacées une fois l’intervention terminée.

-

À quelle fréquence réalisez-vous des tests d'intrusion ?

Les tests d’intrusion doivent être effectués à intervalles réguliers afin de garantir une gestion cohérente de la sécurité des informations et du réseau. En effet, ces tests identifient la manière dont les dernières menaces et les vulnérabilités émergentes peuvent être exploitées par les cyberpirates.

Nous recommandons de réaliser des tests chaque année, ou dans les cas suivants :

- Ajout d’une nouvelle infrastructure réseau ou de nouvelles applications

- Mises à jour ou modifications importantes de l’infrastructure ou des applications

- Aménagement de nouveaux bureaux

- Modification substantielle des politiques de l’entreprise relatives aux utilisateurs finaux

- Suite à un incident de cybersécurité ayant compromis les contrôles de sécurité du réseau

-

Quelle est la valeur ajoutée des tests offensifs pour mon entreprise ?

Un test d’intrusion est un exercice pratique qui permet au client de tester sa résilience et sa réactivité face aux menaces techniques. Il donne une vue d’ensemble de l’impact de la technologie sur les risques pour l’entreprise. De plus, il offre à l’entreprise une visibilité sur sa capacité à détecter à temps les attaques réelles et ainsi à éviter de défrayer la chronique suite à une compromission.

-

Quel résultat attendre d'un test d'intrusion ?

Le test d’intrusion identifie avec précision les failles présentes dans votre environnement qu’un cybercriminel pourrait exploiter. Il s’accompagne d’un rapport contenant des recommandations qui, si elles sont suivies, peuvent considérablement améliorer la posture de cybersécurité de votre entreprise.

-

Quelle différence entre l'évaluation des vulnérabilités et le test d'intrusion ?

L’évaluation des vulnérabilités fournit la liste des vulnérabilités susceptibles d’être exploitées par un cybercriminel lors d’une attaque. La réussite de la plupart des attaques repose sur plusieurs défaillances préexistantes qui ne peuvent être connues qu’au travers d’un test d’intrusion. Lors d’un test d’intrusion, un ingénieur qualifié analyse les conditions de réussite de chaque attaque et procède à l’attaque en toute sécurité, limitant l’impact sur le système.

-

Quelle différence entre une simulation d'attaque/ red teaming et un test d'intrusion ?

Le test d’intrusion est une évaluation horizontale qui met en évidence la surface d’attaque du client, tandis que le red teaming / simulation d’attaque est une évaluation verticale répondant à un objectif. Par ailleurs, le red teaming recourt généralement à des techniques plus agressives comme l’ingénierie sociale ou les opérations d’accès rapproché pour atteindre son objectif sans se faire repérer par l’équipe de sécurité du client.

Ressources recommandées

Sécurité des blockchains

Passez en toute sécurité à la phase de mise en production ou de transfert sur le mainnet de votre projet de blockchain. Nous vous aiderons à évaluer, concevoir, personnaliser, déployer et gérer vos systèmes reposant sur les technologies blockchain et de registres numériques afin que vous puissiez mettre en avant l'argument de la sécurité comme élément de différenciation sur ce marché dynamique.

-

Hype Cycle for Blockchain

July 2021

-

Hype Cycle for Blockchain

July 2021

Questions Fréquentes

-

Disposez-vous de l'expérience adéquate pour notre projet ?

Forts d’une équipe composée de nombreux doctorants, nous pouvons nous prévaloir d’une expertise en cryptographie et en technologie blockchain et intervenir auprès de nos clients en cas de besoin. Notre expertise a notamment été mise à profit dans les domaines suivants : cryptographie à seuil, cryptographie résistante aux ordinateurs quantiques (« quantum-safe »), calcul multipartite sécurisé (SMPC, Secure Multi-Party Computation), algorithme de signature numérique à courbe elliptique (ECDSA, Elliptical Curve Digital Signature Algorithm), preuves à divulgation nulle de connaissance (ZKP, Zero Knowledge Proof), algorithmes personnalisés, chiffrement homomorphe, chiffrement fonctionnel, cryptographie basée sur les couplages et mises en gage. De nombreux systèmes de blockchain réalisent des opérations financières. Grâce à notre expérience étendue acquise auprès de clients suisses du secteur bancaire, nous disposons d’une expertise pointue des complexités inhérentes à la finance décentralisée (DeFi) et aux modèles financiers traditionnels et décentralisés. Et si nous ne disposons pas de l’expertise requise en interne, nous allons puiser dans notre réseau de partenaires de confiance pour assurer une couverture complète de votre projet. N’hésitez pas à nous contacter pour discuter de vos besoins spécifiques.

-

Quels types de tests dynamiques dois-je réaliser ?

Le type de test que vous devez réaliser dépend de votre type de produit et de votre modèle de menaces. Sachez toutefois que vous devez toujours tester votre produit « en cours d’utilisation et de manière dynamique ». En règle générale, nous recommandons les types de tests suivants :

- Si vous possédez un équipement hardware tel qu’un portefeuille cryptographique ou un module de sécurité matérielle, nous recommandons une évaluation de l’équipement ciblant les contrôles de sécurité implémentés afin de garantir que votre produit protège vos utilisateurs, ainsi que leurs données. Cette évaluation comprend généralement un test d’intrusion de l’équipement ainsi qu’un examen hardware de base de vos composants de sécurité et de l’ensemble de vos logiciels.

- Si vous possédez un produit logiciel, nous vous recommandons les services de test dynamique suivants (en complément de nos évaluations statiques) : service API / web, API tierces, applications mobiles, applications web ou applications logicielles indépendantes, réseaux, bases de données et validation de consensus / finance décentralisée.

- Si vous souhaitez tester vos processus, nous pouvons vous aider à évaluer la sécurité et l’efficacité de services tels que l’intégration « Know Your Customer » (KYC), l’hébergement de nœuds de blockchains / validateurs, les règles de transfert et la logique métier.

-

Quels types d'évaluations statiques pouvez-vous effectuer ?

Nous personnalisons notre approche afin de répondre aux besoins de chacun de nos clients, mais nos interventions comprennent généralement les éléments suivants :

- Audits du code source, y compris : protocoles de blockchain, audits de portefeuilles et d’applications décentralisées, application d’échanges cryptographiques, audits de smart contracts, évaluations manuelles ou automatisées du code source, audits du langage Rust

- Examens de spécifications, y compris : livres blancs, preuves logiques, finance décentralisée, logique de passerelle

- Examens de processus, y compris : procédure standard de sécurité, politiques de conformité locales, exigences du New York Department of Financial Services (NYDFS), procédure KYC, règles de transfert et logique métier – Évaluations de la sécurité de votre environnement, notamment évaluations du cloud et des bases de données

-

Comment pouvez-vous m'aider à développer ma plateforme ?

Nous pouvons créer une version simplifiée de votre produit hardware ou logiciel pour vous permettre de tester sa valeur sur le marché (produit minimum viable). Nous pouvons également vous aider à élaborer différents scénarios d’utilisation et à les implémenter.

Par ailleurs, nous pouvons nous charger du développement complet d’applications personnalisées selon une approche centrée sur l’humain pour vous aider à relever les défis métier complexes nécessitant un niveau de sécurité élevé.

Enfin, nous pouvons vous fournir des documents détaillés basés sur une approche de l’extérieur vers l’intérieur qui vous aideront à développer vos activités (par ex., élaboration de livres blancs).

-

Comment puis-je intégrer la technologie blockchain à mes activités existantes ?

Nous déterminons ensemble la meilleure façon d’exploiter au mieux la technologie blockchain pour profiter de sa valeur en toute sécurité en mettant à l’arrêt les modèles métier existants (par exemple, finance décentralisée, NFT, etc.). Nos laboratoires et ateliers vous aideront à déterminer votre vision et votre stratégie en matière de blockchain, votre proposition de valeur, ainsi que le canal approprié à utiliser pour atteindre vos objectifs métier.

-

Quel fournisseur de solutions de blockchain ou de conservation dois-je utiliser ?

Notre service de conseil en matière de conservation des ressources numériques peut vous aider à sélectionner un fournisseur de technologies. Nous pouvons également vous aider à élaborer des modèles de menaces et des profils de risque, à planifier des POC (Proof Of Concept, preuve du concept) et à dispenser des formations en matière d’audit et de gouvernance (à gérer les demandes d’information et les demandes de proposition) et à réaliser des évaluations/analyses des risques liés aux tiers.

-

Combien coûtent vos audits / évaluations, combien de temps prennent-ils et quand pouvez-vous commencer ?

Les coûts, la durée et le délai avant l’exécution des audits et des évaluations varient en fonction de vos besoins spécifiques et de la complexité de chaque demande. Si vous souhaitez de plus amples informations à ce sujet, n’hésitez pas à nous contacter. Nous fixerons un rendez-vous avec vous afin de vous soumettre un devis détaillé. Quel que soit votre projet, nous vous recommandons de sélectionner et de réserver de manière anticipée nos services de test d’implémentation dès le début du processus afin de vous assurer que nos ressources seront disponibles lorsque vous en aurez besoin et de vous éviter un éventuel retard coûteux au moment de la mise sur le marché.